Il developer Zoogie ci porta alla scoperta di un nuovo exploit primario del kernel ARM9 per le console Old 3DS, compatibile con i firmware dalla versione 11.8 fino all’attuale 11.17.

Questo exploit consente di modificare le console Old 3DS con l’ultimo firmware senza la necessità di utilizzare giochi o altri metodi complicati. Da notare che il supporto per New 3DS potrebbe essere aggiunto in futuro.

Si tratta di una versione beta, e per utilizzarla è necessario un PC con sistema operativo Windows o Linux (macOS non è attualmente supportato) dotato di un lettore di schede SD e Python 3.

MSET9 sfrutta un bug nella funzione FS_EnumerateExtData, che viene richiamata nelle impostazioni di sistema sotto “Gestione dati” -> “Dati aggiuntivi” per analizzare gli ID Extdata.

Se un file viene inserito direttamente nella directory extdata e inizia con otto cifre esadecimali, può causare un arresto anomalo.

In certi casi, questo può portare a riferimenti nulli, ma in una situazione speciale, ARM9 salta direttamente alla stringa ID1, che si trova vicino alla memoria ARM9.

Il 3DS non tiene conto dei caratteri utilizzati nel nome della directory ID1 sulla scheda SD, richiedendo solo 32 caratteri esatti. Questo apre la possibilità per un utente malintenzionato di assumere il controllo di ARM9 e, di conseguenza, ottenere il controllo completo del 3DS.

Requisiti preliminari

- Conoscenze informatiche di base e impegno a seguire esattamente queste istruzioni.

- Python 3 installato sul tuo PC Windows o Linux. https://www.python.org/downloads/ (la maggior parte delle distribuzioni Linux dovrebbe averlo già, digitare python3 nel terminale per verificarlo)

- Un OLD 3DS con firmware da 11.8.0-XX a 11.17.0-XX per eseguire la modifica software. Qualsiasi regione probabilmente va bene.

Guida

- Posizionare il contenuto interno della cartella

SDMCall’interno della scheda SD (la radice è la prima finestra che si apre quando si fa clic sull’icona della scheda SD). - Fare doppio clic sullo script

mset9.batper eseguiremset9.pyall’interno della scheda SD del 3DS e selezionare l’opzione 1 per configurare MSET9 (gli utenti Linux dovrebbero avviare lo script dalla radice della scheda SD utilizzando il terminale). - Rimuovere la scheda SD, inserirla nel 3DS, accendere la console e posizionare il cursore su “Impostazioni di sistema”, quindi spegnere di nuovo il 3DS.

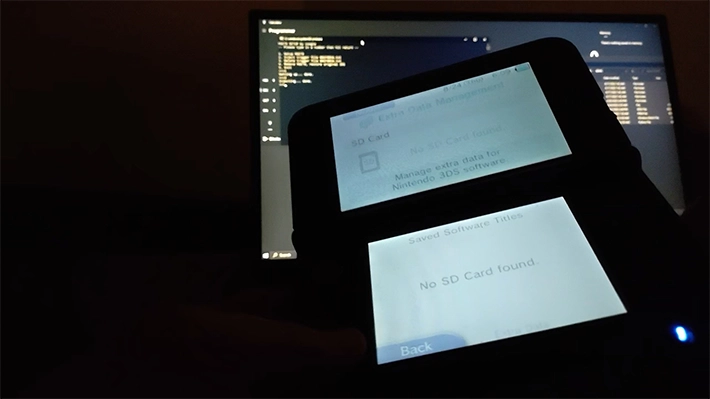

- Riaccendere il 3DS e avviare “Impostazioni di sistema”, quindi seguire esattamente questo percorso nel menu: Toccare “Gestione dati” -> “Nintendo 3DS” -> “Dati aggiuntivi”, e poi FERMATI quello che stai facendo. Non premere nessun pulsante e non toccare lo schermo inferiore.

- Verificare che l’icona di Mii Maker sia visibile. Ora espellere la scheda SD in modo pulito (facendo attenzione a non premere alcun pulsante o toccare lo schermo!) e inseriscirla nel PC.

- Eseguire nuovamente lo script

mset9.pysul PC e selezionare l’opzione 2, premere Invio. Espellere la scheda SD. - Inserire nuovamente la scheda SD nel 3DS con un movimento deciso e continuo, e l’hax dovrebbe attivarsi!

Suggerimenti e trucchi

- Se il sistema avvia SafeB9Sinstaller, ciò indica il successo.

- Se appare uno schermo rosso, significa che “usr2arm9ldr” non è riuscito a leggere

SafeB9S.bindalla scheda SD; è presente sulla scheda? - Se appare uno schermo nero ma premere ripetutamente il pulsante

fa riavviare il sistema, allora i frame buffer non sono stati impostati correttamente. Questo è probabilmente un problema legato a MSET9; segnalare un problema nella repository.

fa riavviare il sistema, allora i frame buffer non sono stati impostati correttamente. Questo è probabilmente un problema legato a MSET9; segnalare un problema nella repository. - Qualsiasi altro fallimento dell’hax causerà un pattern rotante infinito sullo schermo inferiore (generico crash di arm9). Riprovare, assicurandosi di non aver saltato alcun passaggio o aggiunto passaggi non necessari.

- Se riappare l’icona di Mii Maker, significa che hai dimenticato di eseguire il passaggio 6. Scegliere l’opzione 3 di

mset9.pye tornare al passaggio 4.

Nota: Se si desidera riprovare l’exploit, selezionare l’opzione 3 in mset9.py e torna al passaggio 4.

Nota: Quando hai finito con MSET9, NON DIMENTICARE di eseguire l’opzione 4 in mset9.py, che disinstalla MSET9. Dimenticare di farlo causerà errori nell’avvio delle app installate e chi sa cos’altro!

Changelog

Questa versione BETA utilizza un usr2arm9ldr leggermente modificato per il payload stage1, quindi carica SafeB9SInstaller per una maggiore tranquillità. Per ora supporta solo old3ds 11.8-11.17.

- Hotfix del 23/10/4: Possibilità di generare titleDB dopo un errore.

Download: MSET9 Beta 2

Download: Source code MSET9 Beta 2

Fonte: wiidatabase.de

![[Scena Wii U] Rilasciato Dumpling v2.7.2](https://www.biteyourconsole.net/wp-content/uploads/Dumpling-238x178.webp)

![[Scena Wii U] Rilasciato Dumpling v2.7.2](https://www.biteyourconsole.net/wp-content/uploads/Dumpling-100x75.webp)

![[Scena PS3] Rilasciato Gamesonic Manager v3.93](https://www.biteyourconsole.net/wp-content/uploads/gamesonic.jpg)

![[Scena PS4] Rilasciato GoldHEN Cheats Manager v1.0.0 ora con supporto per le patch di gioco](https://www.biteyourconsole.net/wp-content/uploads/GoldHENCheatManager-100x75.jpg)