In passato durante questo periodo sono stati rivelati alcuni degli hack più importanti per la scena 3DS, ed oggi il developer PabloMK7 ha deciso di portare alla ribalta una vulnerabilità piuttosto nota e conosciuta con il nome di ENLBufferPwn.

La vulnerabilità che si presta a numerosi giochi della console 3DS, Wii U e Switch permetterebbe ad un utente malintenzionato di eseguire codice non firmato, anche senza alcuna modifica della stessa console.

Here is ENLBufferPwn (CVE ID pending), a severe vulnerability in many first party 3DS, Wii U and Switch games. It allows remote code execution in a victim console by just having an online game session with an attacker.

Vulnerability report: https://t.co/QbvXKQLeDf

🧵(1/7) pic.twitter.com/4qewU5YQ9x— PabloMK7 (@Pablomf6) December 24, 2022

Per correggere la vulnerabilità Nintendo ha da poco rilasciato alcuni aggiornamenti per i titoli interessati, resta la gravità che secondo il calcolatore CVSS 3.1 si attesterebbe su 9,8 punti su 10.

I giochi interessati ed eventualmente patchati sono:

- Mario Kart 7 (corretto nella versione 1.2, rilasciato di recente),

- Mario Kart 8 (non corretto).

- Per questo titolo è stato da poco rilasciato un plugin Aroma per gli utenti homebrew.

- Mario Kart 8 Deluxe (corretto nella versione 2.1.0).

- Animal Crossing: New Horizons (corretto nella versione 2.0.6).

- ARMS (corretto nella versione 5.4.1).

- Splatoon (non corretto).

- Per questo titolo è stato da poco rilasciato un plugin Aroma per gli utenti homebrew.

- Splatoon 2 (corretto nella versione 5.5.1).

- Splatoon 3 (corretto verso la fine del 2022, versione esatta sconosciuta).

- Super Mario Maker 2 (corretto nella versione 3.0.2).

- Nintendo Switch Sports (corretto verso la fine del 2022, versione esatta sconosciuta).

- Probabilmente anche altri titoli…

ENLBufferPwn è una vulnerabilità nota come overflow del buffer che si trova all’interno della classe C++ NetworkBuffer utilizzata da alcuni giochi proprietari.

Questa classe contiene due metodi “Add” e “Set” che riempiono il buffer con i dati di altri giocatori. Tuttavia, non viene verificato se questi dati rientrerebbero nel buffer, il che porta a un overflow del buffer che un utente malintenzionato potrebbe cercare di sfruttare per trarne vantaggio.

Una spiegazione tecnica più dettagliata può essere trovata all’interno della repository GitHub.

Un utente malintenzionato potrebbe arrivare ad eseguire qualsiasi codice su di un secondo dispositivo.

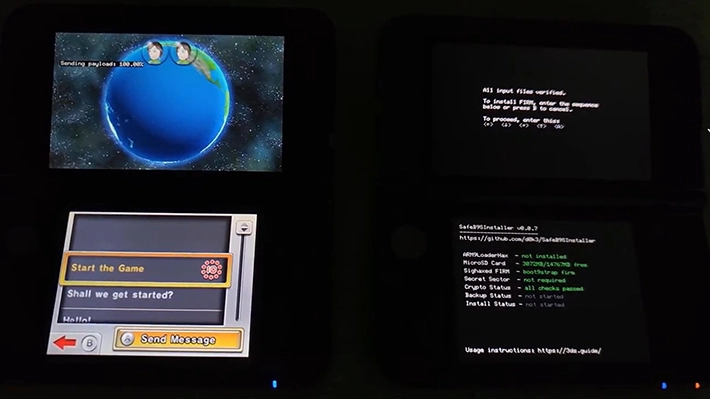

Il video postato dal developer mostrerebbe una vecchia versione di Mario Kart 7 che apre il menu HOME senza l’interazione dell’utente.

Il video dimostrativo mostrerebbe anche SafeB9SInstaller in esecuzione su una console non modificata. Un’altra prova di concetto mostra il codice non firmato su Wii U tramite la modalità online di Mario Kart 8.

Fonte: wiidatabase.de

![[Scena Wii/Wii U] Rilasciato YAWM ModMii Edition v1.1 Pre-release](https://www.biteyourconsole.net/wp-content/uploads/YAWM-238x178.webp)

![[Scena Wii/Wii U] Rilasciato YAWM ModMii Edition v1.1 Pre-release](https://www.biteyourconsole.net/wp-content/uploads/YAWM-100x75.webp)

![[Scena PS3] Rilasciato Control Console API v2.80 Rev7 RTE compatibile con Custom Firmware 4.86 CEX](https://www.biteyourconsole.net/wp-content/uploads/ControlCCAPI1.jpg)

![[Scena DS] Rilasciato NINTV-DS v4.2](https://www.biteyourconsole.net/wp-content/uploads/MattelWorldSeries-100x75.webp)

![[Scena Ps3] Rilasciato Control Fan Utility v2.01a ISO Version](https://www.biteyourconsole.net/wp-content/uploads/fan1.jpeg)