Il developer Kameleon ha sostituito con successo l’exploit nel WebKit precedentemente utilizzato come punto di ingresso per l’esecuzione del kernel exploit pOOBs4 di ChendoChap sulla console PlayStation 4 con l’exploit PSFree.

Il precedente exploit, individuato dal team Google Project Zero, sfruttava una vulnerabilità (CVE-2022-22620: Use-after-free) presente nel motore di rendering WebKit, condiviso anche dal browser Safari di Apple e utilizzato nel browser della PlayStation 4.

As promised here's the source code of the psfree and poobs4 kex chain, I'll add a full host version on my site soon: https://t.co/jx76wTZ39O

— _Kameleon_ (@Kameleonre_) January 30, 2024

La vulnerabilità era legata all’API della cronologia, che consentiva l’accesso e la modifica della cronologia delle pagine visitate. Un getter per lo stato e un metodo replaceState esposti da questa API permettevano di sovrascrivere voci nella cronologia.

Il bug sfruttava un difetto nel conteggio dei riferimenti dell’oggetto stateObject, che veniva liberato mentre ancora in uso, causando un use-after-free.

La patch applicata ha modificato l’argomento stateObject in loadInSameDocument, incrementando il conteggio dei riferimenti sull’oggetto tramite RefPtr<SerializedScriptValue>, garantendo così che l’oggetto non sia liberato prematuramente.

È probabile che questa vulnerabilità sia stata scoperta attraverso l’osservazione dei commit e la verifica della correzione iniziale del 2013, che è stata successivamente rimossa durante un refactoring nel 2016.

Le metodologie di ricerca includono il controllo del codice e il fuzzing, sebbene quest’ultimo sia meno probabile a causa delle caratteristiche specifiche della navigazione richiesta dalla vulnerabilità.

Questo bug ha una storia di segnalazione e correzione nel 2013, con una regressione nel 2016 durante un processo di refactoring.

Molti stanno attualmente aggiornando i propri host con il nuovo exploit, che sembra essere più stabile. Se verrà rilasciato un aggiornamento per l’exploit nel kernel, potrebbe essere possibile eseguire il jailbreak anche sul firmware 9.60 della console PlayStation 4.

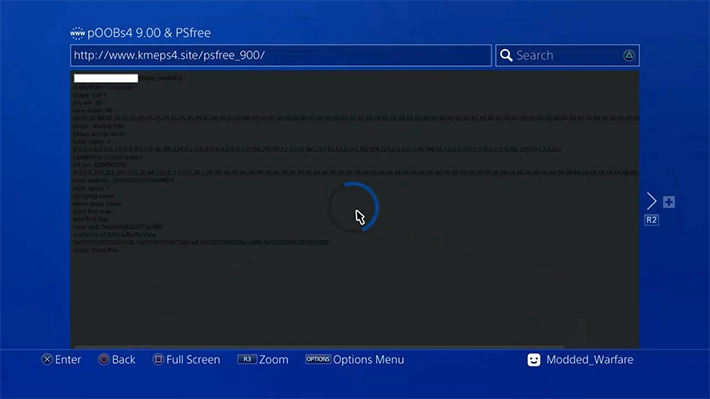

In un recente video su X, Modded Warfare ha mostrato il funzionamendo del nuovo exploit PSFree. Tuttavia, per eseguirlo correttamente, è ancora necessario collegare un dispositivo USB, poiché questo metodo è ancora legato all’exploit nel kernel.

Example of the speed of the new PSFree WebKit exploit chained with 9.00 kernel exploit. pic.twitter.com/YQ1nT1i0Qi

— MODDED WARFARE (@MODDED_WARFARE) January 30, 2024

PSFree è un exploit nel WebKit che sfrutta la vulnerabilità CVE-2022-22620 appartenente alla classe Use-After-Free (UAF) per ottenere letture/scritture arbitrarie.

La vulnerabilità è derivata da un difetto nell’implementazione dell’API History, che comporta un’errata gestione della memoria, è bastato dunque creare una pagina web contenente l’oggetto History appositamente manipolato per sfruttare l’exploit.

Vulnerabilità

- PS4 6.xx-9.xx (testato 6.00-9.60)

- PS5 1.xx-5.xx (testato 1.00-5.50)

Download: Source code PSFree900

Download: Source code PSFree v1.4.0

Fonte: twitter.com

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-238x178.webp)

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-100x75.webp)

![[Scena PS3] Rilasciato multiMAN v4.66.05 e webMAN v1.32](https://www.biteyourconsole.net/wp-content/uploads/10806435_10203015032157428_7210326204159879498_n.jpg)