Dopo aver ricevuto i primi campioni di prova, i possessori del Mig Switch hanno deciso di esplorare la sua struttura interna. L’apertura del linker ha rivelato un design intrigante, con una singola vite che chiude l’intero dispositivo.

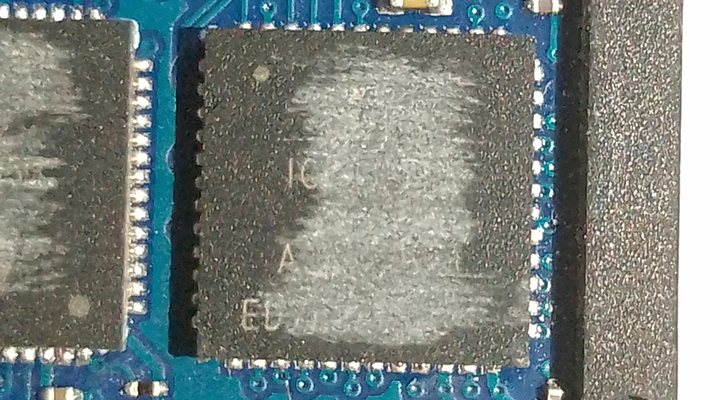

Tuttavia, la sorpresa è giunta quando si è notato che i due chip principali erano stati cancellati in modo grossolano. Questo solleva domande sul motivo di questa azione e sulle potenziali implicazioni per gli utilizzatori del Mig Switch.

No tengo Microscopio… Espero que os sirvan @LightningMods_ @__alula @frwololo @hexkyz @PlayStationHaX @notnotzecoxao etc… pic.twitter.com/ZOlYXfOBYM

— NanospeedGamer (@NanospeedGamer) January 19, 2024

L’identificazione dei due chip principali del Mig Switch è stata “cancellata” attraverso la raschiatura. Ciò potrebbe essere una misura di sicurezza per evitare il reverse engineering della soluzione o potrebbe aprire la porta a diverse opportunità, come la possibilità di fornire un chip funzionale per l’integrazione nelle console o il rischio di copie non autorizzate.

La flashcard Mig Switch vanta di una protezione completa sia a livello hardware che software. La cancellazione dei chip potrebbe essere solo uno degli strati di sicurezza implementati.

Il recente aggiornamento del firmware pubblicato dal team sembrerebbe crittografato, questo almeno secondo quanto dichiarato da Mike Heskin (Hexkyz).

Per comprendere appieno la soluzione del Mig Switch, sarà necessario scaricare l’intero contenuto dei due chip, che verosimilmente includono un FPGA per emulare l’LSI della scheda di gioco e un MCU per la gestione generale.

Fin dall’inizio, Heskin ha sostenuto che Lotus3 sembra essere stato decappato, una procedura essenziale per ottenere chiavi hardware segrete utilizzate nelle comunicazioni e per decifrare i certificati delle gamecard.

Poiché tali certificati sono firmati con RSA, è sempre richiesto almeno un certificato legittimo per qualsiasi tentativo di falsificazione.

I certificati sono legati a una specifica gamecard fisica e possono essere tracciati e inseriti in una blacklist anche quando si falsificano le comunicazioni.

Da qui la politica di “fornire il proprio” che si traduce nell’incertezza riguardo ai ban, ma con l’avvertenza che, se dovesse accadere, sarebbe preferibile che non ci fossero collegamenti con l’utente.

In previsione di questa eventualità, è stato preparato un secondo schema di sicurezza (“T2”) che si basa esclusivamente sulla crittografia asimmetrica.

C’è la speculazione che tale schema potrebbe essere implementato nella prossima console o sull’attuale console Switch attraverso un aggiornamento del firmware, a condizione che venga ritenuto meritevole di tale intervento.

Lotus3, l’ASIC della Gamecard, rappresenta un chip separato sulla scheda madre responsabile delle comunicazioni con la Gamecard.

Questo dispositivo SDMMC2 di Tegra su Switch è comunicato da FS attraverso un protocollo personalizzato basato su comandi MMC specifici del fornitore.

Il risultato ottenuto potrebbe essere attribuito all’utilizzo del tool open source certmitm, sviluppato nell’agosto scorso dal ricercatore Aapo Oksman, noto per aver ricevuto un premio di 50 mila dollari dalla PlayStation.

Certmitm è uno strumento finalizzato a identificare vulnerabilità nella convalida dei certificati nelle connessioni TLS di dispositivi client o applicazioni.

Le vulnerabilità pubblicamente divulgate rilevate da certmitm sono state elencate nella repository del tool. Tuttavia, è espressa una forte incertezza riguardo all’aggiunta della vulnerabilità della console Switch a questo elenco.

Fonte: twitter.com

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-238x178.webp)

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-100x75.webp)

![[Scena Switch] Un nuovo FreeShop disponibile su console Nintendo Switch](https://www.biteyourconsole.net/wp-content/uploads/LiberaShop-100x75.webp)

![[Scena PS3] Rilasciato Rebug PS3 Vsh Menu by Orion](https://www.biteyourconsole.net/wp-content/uploads/1434283230.jpg)