Il developer MikeM64 ha da poco pubblicato una dettagliata descrizione di come sia riuscito ad eseguire il dumping del bootloader lv0ldr attraverso un attacco attacco man in the middle (MiTM).

Lo scopo di questo exploit è sbloccare completamente il LV0 (Boot Loader) sui modelli delle console PS3 più recenti, per poter infine installare un Custom Firmware, proprio come avviene sui modelli FAT ed alcune Slim.

https://twitter.com/notzecoxao/status/1541518833818734595

La descrizione raccoglie anche un breve riassunto sulla storia della console e sui diversi exploit che hanno portato all’esecuzione di un Custom Firmware.

La PlayStation 3 ha avuto una storia homebrew molto lunga. Al rilascio iniziale della PS3, il supporto per Linux è stato integrato al lancio, e sin dal primo giorno.

Le persone avevano la possibilità di installare qualsiasi distribuzione basata su PowerPC con il supporto completo del kernel per i dispositivi di sistema assortiti.

Ciò ha consentito tutti i tipi di usi interessanti come i cluster di supercalcolo e una scatola di sviluppo PowerPC economica.

C’è stato un po’ di poking e prodding fatto da Linux all’hypervisor, ma nessuno si è davvero preso la briga di raschiare il fondo, fino a quando il supporto di OtherOS non è stato rimosso dalle console Slim.

Dopo il rilascio dell’exploit HTAB di GeoHot, OtherOS è stato rimosso da tutte le console con software di sistema 3.21.

Questo è stato il catalizzatore che ha aperto le porte al completo sfruttamento della console. Di seguito viene riportato lo stato attuale di molti degli exploit rilasciati per la console PS3:

| Exploit | Versione | Abilitato in LV1 | Abilitato in LV2 | Note |

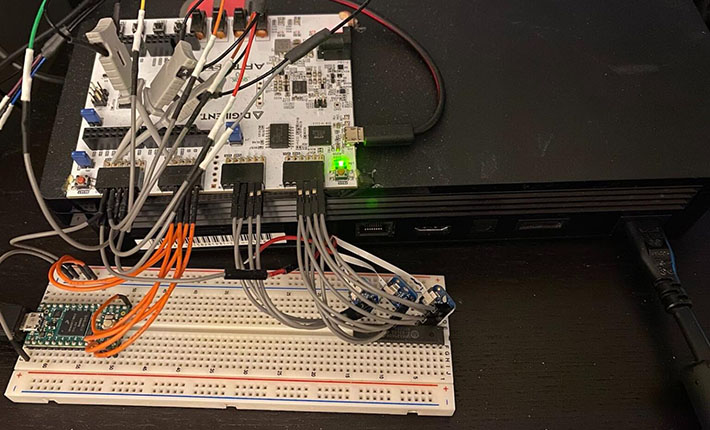

| GeoHot HTAB Glitch | Qualunque? | Lettura e scrittura arbitraria Hypervisor Memory | N/A | FPGA utilizzato per glitch delle linee di indirizzi di memoria. |

| Dongle PSJailbreak | 3.41 | N/A | Homebrew e Pirateria in GameOS, ripristino del supporto per OtherOS | I dongle hanno sfruttato l'analisi del descrittore del dispositivo USB per ottenere l'esecuzione del codice in LV2. |

| Fail0verflow Sigfail | <= 3,55 | LV1 con firma personalizzata | LV2 con firma personalizzata | Funziona su tutte le console con un minver di <= 3,55. |

| Post 3.55/Sigfail Era | ||||

| lv0ldr Syscon Packet TOCTOU - Dumping Linux | Qualunque? | N/A | N/A | Dumpate le chiavi root del lv0 per consentire la decrittografia di tutti gli eseguibili LV0 e la firma su console <= 3,55 minver. |

| HEN | <= 4.89 | N/A | Homebrew e pirateria in GameOS | Nessun supporto OtherOS. |

| lv0ldr Syscon Packet TOCTOU - HW Remix | Qualunque? | Codice personalizzato in LV1 | Codice personalizzato in LV2 | Dovrebbe funzionare su tutte le console con HW. Questo è l'argomento di oggi! |

Dopo il rilascio dell’exploit sigfail, Sony ha tentato di riassicurare la bootchain spostando tutti i caricatori in lv0 poiché doveva ancora essere scaricato o sfruttato.

Questa è stata una buona soluzione tampone fino a quando Juan Nadie e i Tre Moschettieri non hanno scaricato lv0ldr lasciando trapelare l’exploit con le loro chiavi.

Una volta che le chiavi del LV0 erano disponibili, era possibile modificare e firmare nuovamente tutto il codice aggiornabile sulle console meno recenti.

Le console prodotte dopo il rilascio di sigfail sono state aggiornate con i nuovi metadati lv0 (lv0.2) che non sono vulnerabili all’exploit sigfail.

- Cell BE Bootrom -> lv0ldr (crittografato per console) -> lv0.

- Pre 3.60: lv0 -> metldr -> lv1ldr -> lv1 -> lv2ldr -> lv2 -> appldr-> vsh.

- 3.60+: lv0 -> Caricatori criptati memorizzati in lv0 -> metldr -> lv1ldr -> lv1 -> lv2ldr -> lv2 -> appldr -> vsh.

Maggiori informazioni sulla catena di avvio della console PS3 sono disponibili sul PSDevWiki a questo indirizzo.

Per tutte le console che non erano vulnerabili al sigfail, è stato rilasciato HEN che sfruttava sia il browser web integrato che il kernel LV2 per abilitare sia l’homebrew che la pirateria in GameOS.

Tuttavia ciò non consente ancora il supporto di OtherOS o la modifica dell’hypervisor fino ad oggi.

Se siete interessati alla lettura di questo interessantissimo articolo e volete contribuire nella realizzazione di un possibile Custom Firmware per modelli Super Slim seguite questo indirizzo.

Fonte: wololo.net

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-238x178.webp)

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-100x75.webp)

![[Scena Switch] Rilasciato EdiZon SE v3.8.11](https://www.biteyourconsole.net/wp-content/uploads/EdizonSE1-1.jpg)

![[Guida PS3] ISOtoXMB Conversione v1.0 Beta [Aggiornato X1]](https://www.biteyourconsole.net/wp-content/uploads/Immagine-0041.png)