Il developer Al-Azif ha pubblicato un veloce aggiornamento per PS4 Exploit Host, lo strumento disponibile per PC Windows e Linux ci permette di ospitare facilmente gli exploit all’interno della propria rete LAN.

L’utilizzo di questo strumento può risultare comodo per diversi motivi, come la possibilità di poter bloccare i domini PSN che potrebbero portare ad un aggiornamento accidentale della console.

Caratteristiche

- Ospita un exploit a tua scelta.

- Invia a scelta tutti i payload dopo aver eseguito l’exploit.

- Blocca i domini PSN (arresta gli aggiornamenti accidentali e blocca la telemetria).

- Fornisce un aggiornamento specifico per la tua PS4.

- Funziona su quasi tutte le piattaforme.

Se non si vuole ospitare il pacchetto, impostare il proprio DNS su 108.61.128.158. Questa soluzione presenta tutte le caratteristiche sopra elencate tranne l’invio dei payload. L’exploit è accessibile dalla pagina del [Manuale dell’utente] nelle [Impostazioni].

Requisiti

- Python 3 (solo se non si utilizza una versione binaria).

- Privilegi di root (non Windows).

Utilizzo del DNS remoto (non locale)

- Assicuratevi che la PS4 sia sul firmware 4.55/5.05 o inferiore (Impostazioni > Sistema > Informazioni di sistema).

- Se la tua versione del firmware è > 5.05, sei sfortunato non ci sono exploit pubblici disponibili e non puoi effettuare il downgrade.

- Sulla console PlayStation 4 andare su Impostazioni > Rete > Imposta rete per configurare una rete. Quando si arriva a Impostazioni DNS selezionare Manuale e impostare il primario su 165.227.83.145 e il DNS secondario su 108.61.128.158 o viceversa.

- Se la versione del firmware è inferiore alla versione 5.05, sarà disponibile un aggiornamento di rete. Questo è per 4.55/5.05.

- Se hai già un aggiornamento ufficiale sopra 4.55 scaricato, devi prima eliminarlo.

- Su PlayStation 4, andare su Impostazioni > Guida dell’utente. Dovreste riuscire ad intravedere gli exploit.

- Potrete anche scegliere di eseguire il browser web dove la home page predefinita vi permetterà di selezionare gli exploit.

- Se si utilizza Original, sarà necessario utilizzare un altro programma per inviare un payload.

Come eseguire (in locale)

- Scaricare l’archivio per il proprio sistema operativo ed estrarlo su PC.

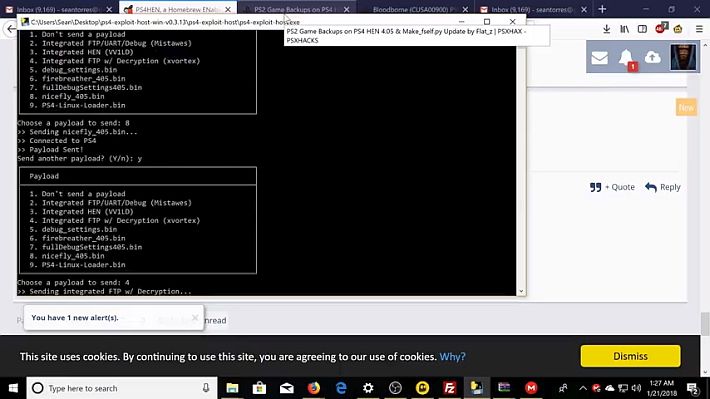

- Fare doppio clic sul file eseguibile (

ps4-exploit-host.exe,start.py, ecc..). Se il file si avvia senza errori, annotatevi l’IP fornito.- In alternativa eseguitelo dalla riga di comando (

ps4-exploit-host.exe,./ps4-exploit-host,python start.py, ecc..). - Se non si è in root quando si esegue su un computer non Windows, è necessario utilizzare

sudo.

- In alternativa eseguitelo dalla riga di comando (

- Sulla PlayStation 4 andare in Impostazioni > Rete > Imposta rete per configurare una nuova rete. Quando si arriva a Impostazioni DNS selezionare Manuale e impostare il DNS primario e secondario sull’indirizzo IP annotato sopra.

- Assicuratevi che la PS4 sia nella versione del firmware 4.55/5.05 (Impostazioni > Sistema > Informazioni di sistema).

- Se la tua versione del firmware è superiore alla versione 5.05, siete sfortunati, attualmente non ci sono exploit pubblici disponibili e non è possibile eseguire il downgrade.

- Su PlayStation 4, andare su Impostazioni > Guida utente. Dovreste riuscire ad intravedere gli exploit.

- Se applicabile per il tuo exploit, lo script ti chiederà di scegliere se inviare un payload, è possibile inviare qualsiasi payload situato nella cartella dei payload.

- Al termine, utilizzare

Ctrl + Cper chiudere l’applicazione in modo pulito.

[stextbox id=’info’]Nota: è possibile editare il file settings.json per modificare il comportamento degli host. [/stextbox]

Come usare il programma di aggiornamento

Come sopra, se si possiede già un aggiornamento ufficiale sopra 4.55/5.05, dovrete prima eliminarlo.

- Inserire l’aggiornamento di sistema 4.05/5.05 nella cartella updates e rinominarlo in

PS4UPDATE_SYSTEM.PUP. - Opzionalmente inserire l’aggiornamento di ripristino nella cartella updates come

PS4UPDATE_RECOVERY.PUP.- 4.55 SYS MD5: 9C85CE3A255719D56F2AA07F4BE22F02

- 4.55 REC MD5: 6C28DBF66F63B7D3953491CC656F4E2D

- Cambiate la sezione “Update” nel file in

settings.jsonin modo che corrisponda ai tuoi file PUP. - ASSICURATI DI AVER IMPOSTATO CORRETTAMENTE IL DNS!

- Dovreste intravedere una pagina diversa nell’Aggiornamento software di sistema > Visualizzate i dettagli su PS4.

- Se si ottiene la pagina del changelog standard di Sony, molto probabilmente la console PlayStation 4 non sta utilizzando il DNS corretto, in tal caso ARRESTARE IMMEDIATAMENTE E RIAVVIARE L’INTERO PROCESSO.

- Se è stato configurato tutto correttamente, eseguire un aggiornamento del sistema per installare il firmware 4.05/5.05.

Guida

- Assicurarsi di aver installato Python 3 (se non si sta utilizzando una versione binaria).

- Fare doppio clic sul file eseguibile

ps4-exploit-host.exe, start.py, ecc..- In alternativa eseguirlo dalla riga di comando

ps4-exploit-host.exe, ./ps4-exploit-host, python start.py, ecc.. - Se inizia senza errori, annotarsi l’indirizzo IP che compare sullo schermo.

- In alternativa eseguirlo dalla riga di comando

- Su PS4 Impostazioni> Rete> Imposta rete quando arrivi a Impostazioni DNS seleziona Manuale imposta l’indirizzo IP indicato sopra come DNS primario e secondario.

- Assicurati che la PS4 sia sulla versione del firmware 4.05 (Impostazioni> Sistema> Informazioni di sistema). Se la console monta un firmware inferiore, seguire la sezione “Come utilizzare l’aggiornamento” prima di continuare.

- Su console PlayStation 4, andare su Impostazioni> Guida dell’utente. L’exploit dovrebbe essere eseguito e dovrebbe esserci un output nella finestra di script.

- Lo script ti chiederà di scegliere di inviare un payload, è possibile inviare il payload integrato o qualsiasi altro payload situato nella cartella del payload.

- Al termine, utilizzare Ctrl + C per chiudere in modo pulito l’applicazione.

Altre Flag

- Utilizzare il flag

--debugper attivare l’output del server DNS e HTTP. Ciò renderà difficile l’utilizzo normale dello script poiché sposterà il menu del payload dallo schermo. - Utilizzare il flag

--dns_onlyper eseguire solo il server DNS (disattiva il server HTTP, anche il mittente del payload viene disabilitato in quanto dipende dal server HTTP). - Utilizzare il flag

--http_onlyper eseguire solo il server HTTP (disattiva il server DNS). - Utilizzare il flag

--daemonper inviare automaticamente il payload integrato (non verrà mostrato il menu del payload). - Utilizzare il flag

--autosendper inviare automaticamente il payload con lo stesso nome dalla directory dei payload (non verrà mostrato il menu del payload).

Esempio: sudo python3 start.py --autosend debug_settings.bin.

Risoluzione dei problemi

Script correlati

[stextbox id=’info’]Nota: Prima di cercare aiuto scorrere il seguente elenco.[/stextbox]

- Utilizzare sempre la versione più recente. Sentiti libero di credere che la versione di Python 2 funzioni meglio … Non la supporterò più.

- “Il rilascio di Python 3 causa un kernel panic, ma la versione di Python 2 funziona.” L’exploit inviato è lo stesso, sei stato solo sfortunato, riprova …

- Segui esattamente le indicazioni, non cercare di essere fantasioso, quindi vieni a chiedere aiuto

- Se il server si avvia (ti dà un IP e non ha errato) e non puoi collegarti dalla tua PS4 con il 99,99% di certezza che il firewall o antivirus che lo blocca. Questo spiega quasi tutti i problemi riscontrati dagli utenti. Mi sto davvero stancando di dire che è il firewall e dopo un’ora di risoluzione dei problemi in remoto (che non è divertente) finisce per essere il firewall come ho detto in primo luogo.

- Nel tuo prompt dei comandi esegui python –version o python3 –version per assicurarti di avere Python 3 installato correttamente.

- Disabilitare altre app di rete che potrebbero interferire con lo script (Skype, Discord, Torrent Client, XAMPP, Firewall, ecc..).

- È normale ricevere alcuni errori (PSN e NAT) durante l’esecuzione del test di rete. Ciò dimostra che i domini PSN sono bloccati correttamente.

Exploit/Payload correlati

Questi problemi non sono correlati a questo script in alcun modo, ma piuttosto agli exploit/payload stessi:

- Assicurati di aver installato il firmware 4.05 sulla tua PlayStation 4. Non esiste downgrade. Se si monta un firmware superiore alla versione 4.05 sei sfortunato per ora.

- L’invio di più payload potrebbe non funzionare sempre (l’exploit potrebbe non essere impostato per questo).

- La PS4 potrebbe andare in kernel panic e spegnersi. Scollegare fisicamente l’alimentazione per un secondo, quindi riaccenderla.

- Gli errori di “Memoria insufficiente” durante il caricamento della pagina dell’exploit sono normali, riavviare la console PS4 se il problema persiste.

- Il payload FTP/UART/Debug integrato (di Mistawes) richiede un minuto per avviare il server FTP. Sii paziente e riprova tra qualche secondo.

- Altri payload FTP devono essere compilati o modificati attraverso un editor esadecimale impostando correttamente l’indirizzo IP della PlayStation 4 e del Computer.

- I payload FTP non hanno pieno accesso sotto l’exploit di Spectre.

- È necessario lasciare aperta la pagina dell’exploit per eseguire il server FTP.

- La pagina dell’exploit di IDC non viene caricata completamente anche quando funziona.

Contributi

- Puoi controllare il tracker dei problemi per la mia lista di cose da fare e/o bug. Sentiti libero di inviare una richiesta di pull per qualsiasi cosa. Assicurati di segnalare eventuali bug, e di includere quante più informazioni possibili.

Cosa succede se viene rilasciato un nuovo exploit?

Dovresti essere in grado di posizionare i file degli exploit nella directory exploit. L’exploit aggiungerà automaticamente l’exploit al menu.

Esempio: exploit/new_exploit/index.html

Changelog v0.4.2

- Aggiornato per firmware 5.05. NEW!!

- Corretti bug in Javascript/OSX by @alu0100845235.

- Passa da

#!/usr/bin/python3e torna in#!/usr/bin/env python3by @artik - Corretto auto_exploit by @MoserB

- Aggiunta l’impostazione HTTP_Port e Root_Check by @arioko

- Aggiunta versione nell’intestazione del menu by @arioko

- Rinominata impostazione

InterfaceinInterface_IPrichiesto da @JanJastrow - Aggiunto argomento

--settingsper specificaresettings.jsoncome percorso file richiesto da xeroxmalf#7646. - Aggiornato README.md.

- Aggiunte FAQ.md.

- Aggiunto Host_Version in

datajavascript object da utilizzare nei temi. - Aggiunto Lang_Code in

datajavascript object, se disponibile, da utilizzare nei temi. - Tentativo di rilevare lo spoof con il tema predefinito (Nuovo HEN incluso utilizza uno spoofer 5.51 … poiché 5.51 non esiste, tuttavia, è mappato a 4.55, allo stesso modo 5.05 è mappato a 4.05 poiché l’UA completo per 5.05 è bloccato per impostazione predefinita, quindi se 5.05 è in grado di accedere alla pagina è in realtà 4.05, essere consapevoli del supporto 4.05 è caduto).

- Corretto il problema con il menu che non veniva riapero dopo aver selezionato “Don’t send a payload”.

- Rinominata impostazione

DNS_Rules['Pass_Through']inDNS_Rules['Pass_Through_IP']. - Rinominata impostazione

DNS_Rules['Self']inDNS_Rules['Redirect']. - Aggiunte nelle impostazioni

DNS_Rules['Redirect_IP']. - Rimosso avviso su impostazione vuota, l’impostazione predefinita, per

Interface_IP. - Rimossa la funzione del payload della patch inutilizzata.

- Aggiornati/Aggiunti payload.

- Rimossa la maggior parte dei payload 4.05 dalla release.

- Aggiunto alias per URL

http://the.gatedurante l’utilizzo del DNS (probabilmente il progetto verrà rinominato a causa dei successivi punti elenco in questo elenco e dell’annuncio). - Supporto per Nintendo Switch (3.0.0) (Principalmente non testato).

- Blocca aggiornamenti con DNS.

- Reindirizza test di connessione.

- Nessun exploit incluso (nx-hbexploit nella prossima versione).

- Supporto per PlayStation Vita (3.60) (Principalmente non testato)

- Blocca gli aggiornamenti con DNS.

- Reindirizza il manuale dell’utente.

- Supporto per gli aggiornamenti.

- Nessun exploit incluso (Henkaku nella prossima versione).

- Più supporto per le console in sospeso.

- Rimosse alcune impostazioni di aggiornamento … Creerò un deleter di aggiornamento standalone o qualcosa del genere.

- L’UPDATER NON È PIÙ UN CONTROLLO DEI CHECKSUM MD5.

Changelog v0.4.1

[stextbox id=’alert’]Attenzione: Tutti gli exploit e i payload per firmware 4.05, oltre a “Update Enabler”, verranno rimossi nella prossima versione.[/stextbox]

- Aggiunto il webkit di qwertyuiop per riscrivere tutti gli exploit 4.55.

- Aggiornati tutti i payload.

- Aggiunto il dump del web … ancora non funziona, ma è costruito dal source.

- Nuova regola, devo essere in grado di vedere la source per includerla in un payload in una versione.

- Prova a risolvere i problemi che gli utenti dovevano avere durante l’estrazione del rilascio su una vecchia versione. Non farlo.

- Rimossi tutti gli argomenti, sostituiti con

settings.json.- Ora puoi eliminare gli aggiornamenti, su qualsiasi versione del firmware, impostando

max_updatenelle impostazioni per essere al di sotto della versione del firmware corrente (deve essere superiore ano_update). Assicurati di farlo prima di aggiornare con il programma di aggiornamento se hai già scaricato un aggiornamento del firmware ufficiale. - Aggiunto passaggio DNS per i dispositivi su cui non vuoi reindirizzare il DNS.

- Aggiunta l’opzione per disabilitare i controlli UA.

- Ora puoi eliminare gli aggiornamenti, su qualsiasi versione del firmware, impostando

- Aggiunto pingback agli exploit che si aspettano payload (nuovo trigger del menu payload).

- Non ci sono più dichiarazioni di stampa mentre il menu è aperto.

- Aggiunto controllo della versione per avvisare gli utenti di un aggiornamento per ps4-exploit-host.

- Il tema predefinito ora cancella i firmware che non corrispondono a UA (può essere ancora cliccato).

- Aggiunto il tema magenta di @mickyyman.

Changelog v0.4.0.1

- Corretti diversi bug by @wolfmankurd

- Aggiornato readme.txt.

- Aggiornati exploit e payload.

RC1

- Rimossi i riferimenti rimanenti da 4.05 per l’aggiornamento 4.55.

- Aggiunto supporto per firmware 1.76, 4.05, 4.55 e 5.01-5.05 (solo webkit per 5.0X).

- Questo in realtà è solo un supporto per più firmware e più pacchetti di exploit inclusi.

- Aggiunto web “Holy Grail”

Questa è ancora una versione in fase di test ed è una pre-release.

Changelog v0.4.0 pre-release

- Questa è una pre-release.

- Al momento non include alcun payload, solo 455v2 incluso per gli exploit.

- Il menu del payload NON si aprirà con gli exploit 4.05 in questa versione.

Crediti

- Specter, IDC, qwertyoruiopz, Flatz, CTurt, Mistawes, Anonymous, crypt0s, ecc..

Download: PS4 Exploit Host v0.4.2

![[Scena PS Vita] Rilasciato AutoPlugin II v2.09 .. 2.10](https://www.biteyourconsole.net/wp-content/uploads/AutoPlugin.jpg)

![[Scena PS Vita] Rilasciato vivid v0.4](https://www.biteyourconsole.net/wp-content/uploads/Vivid-238x178.webp)

![[Scena PS Vita] Rilasciato vivid v0.4](https://www.biteyourconsole.net/wp-content/uploads/Vivid-100x75.webp)

![[Scena PS3] Rilasciato webMAN Mod v1.41.38](https://www.biteyourconsole.net/wp-content/uploads/banshee5.png)

Complimenti per la guida ben fatta

Ciao Francesco, vorrei sapere se con un aggiornamento scaricato 5.53-01, ma non installato. con fw attuale 5.05 posso avere problemi nel procedere con l’exploit, grazie

Converrebbe prima eliminare l’aggiornamento scaricato

Ok ma non ho idea di come fare, potresti aiutarmi, grazie ancora

Seguo, mi trovo nella tua stessa situazione.

Monto firmware 5.01 ma ho scaricato in 5.50…..

È d’obbligo il 5.05….o tutto questo funziona anche su 5.01?

funziona su firmware 5.05

cisco thanks for the guide. My issue is

a game i am playing was a proper backup pkg and first installed it on internal and played as normal. But when moved to my external drive it will not go beyond the boot photo. Please keep in mind i am on ofw 5.05 have been offline with psn accounts with active licenses since talks of a 5.05 exploit first started. My default drive has always been the external since i purchased the ps4 pro in xmas of 2017.

currently it is not possible to play games from external hard disks, only the internal hard disk is supported

grande … ma python 3 dove lo trovo e poi un altra cosa i pkg hanno una directori specifica????

@ERMAN88

Dato che non può essere cancellato normalmente, l’unica idea che mi viene è quella di cambiare hard disk e reinstallare il fw montato nel mio caso 5,05 ,nel tuo 5,01 e poi upgradi a 5.05 ovviamente il tutto previo backup.

Qualcuno può dirmi se potrebbe essere fattibile come fattibile come cosa?

Non mi vien in mente altro

Grazie

Invece di sostituire hard disk basterebbe ripristinare la PS4, verranno eliminati tutti i dati interni, compreso il firmware scaricato

Giusto, ma Il ripristino, secondo te funziona anche dopo aver utilizzato la mod?

@WALLY

ho installato il 5.05 da recovery tramite USB, non ho riscontrato nessun problema.

al riavvio della console ho selezionato aggiorna più tardi.

poi io provato questo webkit.

http://ps4exploits.darksoftware.xyz

funziona tutto e ha qualche funzionalità online in più rispetto a quello descritto in un’altro post qui su biteyourconsole.

tra le varie funzionalità c’è il blocker.; con questo ho “surgelato” l’aggiornamento FW 5.53…non mi esce più la notifica dell’aggiornamento

Ok funge, grazie dell’aiuto. Ma anche se la richiesta di aggiornamento scompare allo start ricompare alla partenza di ogni gioco. Bisogna fare molta attenzione, un click sbagliato e addio mod.

Fra ma qual’è l’utilità di di usare i suoi dns..io.davvero non lo capisco..se dopo aver abilitato hen ho attivato i payload di disable update che mi disabilita gli aggiornamenti posso lasciare i dns che di solito uso per navigare..tanto non scarica nulla dalla psn perché nemmeno mi loggo.Se mi spieghi se con i suoi dns ho qualche vantaggio allora li metto.

Grazie

I DNS servono se fai uso di PS4-Exploit-Host, in sostanza crea un redirect, questo ti permette di creare una pagina dell’exploit all’interno della Guida Utente, comodo anche per i troppi accessi alle pagine ospitate invece su internet