Il developer Flatz torna in campo e in un tweet afferma di essere riuscito a scaricare le chiavi da SAMU (Security Coprocessor) attraverso un attacco bruteforce sulla console PlayStation 4.

L’interfaccia PS4 Crypto Coprocessor (CCP) in Secure Kernel presentava un bug che se sfruttato permetteva di scaricare (o per meglio dire, bruteforzare) gli slot chiave da SAMU, è così che è possibile recuperare chiavi AES/HMAC da PFS, chiavi di portabilità, chiavi VTRM, e tanti altri su firmware senza patch.

so, PS4 Crypto Coprocessor (CCP) interface in secure kernel had a bug that allowed us to dump (or better saying, bruteforce) key slots from SAMU,

that's how AES/HMAC keys from PFS, portability keys, VTRM keys, etc could be retrieved on unpatched firmware:https://t.co/6V1BFnKxuM— Aleksei Kulaev (@flat_z) December 18, 2021

Purtroppo il bug è stato corretto attraverso un aggiornamento del firmware compreso tra la versione 7.55 e 9.00.

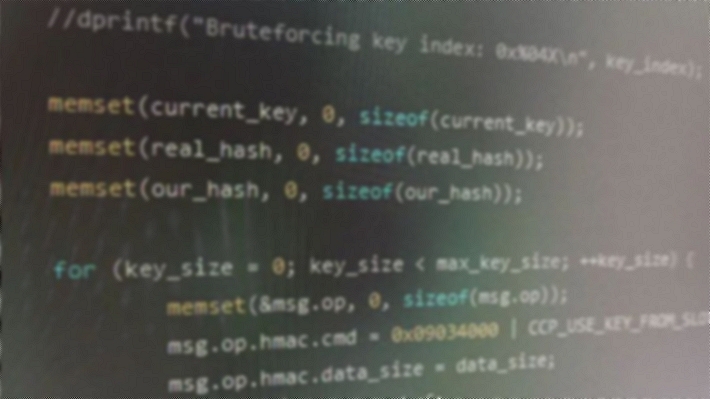

Un difetto crittografico era in grado di emettere un’operazione hmac con la lunghezza della chiave <16, ad esempio, impostandolo su 1 è possibile forzare i byte della chiave uno per uno confrontando il risultato hmac con il risultato hmac con la chiave parziale nota, vedere il codice in sintesi.

Probabilmente queste stesse chiavi hanno portato recentemente allo sviluppo del tool PS4 PKG/PFS, lo strumento permette di spacchettare e impacchettare i file PKG/PFS della console PS4, creare file GP4, generare tutte le chiavi e quant’altro.

Download: ccp_crypto_bug.c

Fonte: twitter.com

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-238x178.webp)

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-100x75.webp)

![[Scena PS Vita] Rilasciato henlo_jb v1.0.3](https://www.biteyourconsole.net/wp-content/uploads/Henlo-3-100x75.webp)

![[Scena PS3] Rilasciato Custom Firmware 4.88 Evilnat con patch Cobra 8.3](https://www.biteyourconsole.net/wp-content/uploads/CFWEvilnat-1-100x75.jpg)