Pubblicato un nuovo aggiornamento per henlo-bootstrap, il framework sviluppato dal developer SKGleba sfrutta l’exploit henlo per l’installazione di Henkaku e VitaDeploy su console PlayStation Vita e PlayStation TV.

La catena di exploit henlo utilizza una vulnerabilità nel Webkit come punto di ingresso e uno nel kernel, più simile a h-encore, anche se quest’ultimo sfrutterebbe un exploit nei salvataggi di stato di un gioco.

henlo_jb updated to v1.0.3

Changelog:

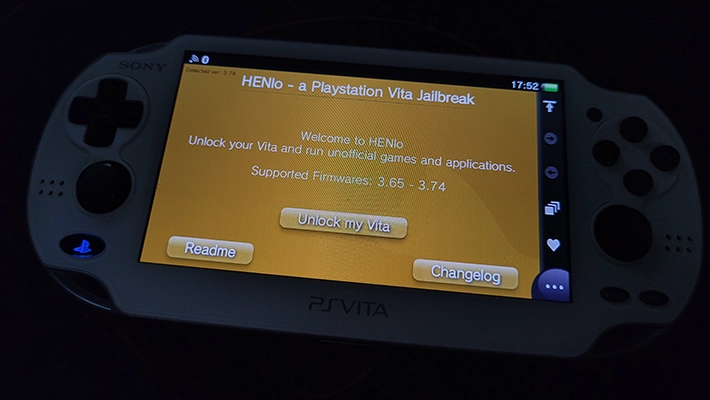

– Added a landing page/frontend (thx @freakler94 )

– HENlo now bypasses henkaku version spoof

– Added an option to mount sd2vita to ux0

– Moved to https://t.co/nd2LfI8L2G (https://t.co/CGrR2TnrsI will redirect to it) pic.twitter.com/qG6Mn7M62e— SKGleba (@skgleba) January 8, 2023

Le istruzioni per la correzione del blocco vengono visualizzate dopo il conto alla rovescia di 3 secondi e prima di avviare taihen. Quindi in circostanze normali non sarà possibile visualizzarlo o si riuscirà ad intravedere un breve flash prima che il bootstrap esca nella LiveArea.

L’aggiornamento ha visto l’introduzione di una landing page di benvenuto mentre ora l’exploit bypassa lo spoofing della versione henkaku.

Aggiunta inoltre una nuova opzione per montare la sd2vita in ux0. Per altro l’exploit è stato spostato sulla pagina http://jailbreak.psp2.dev (http://deploy.psp2.dev reindirizzerà ad esso).

Installazione

- Visitare semplicemente la pagina jailbreak.psp2.dev utilizzando il browser web della console Playstation Vita o PlayStation TV.

Changelog

- Aggiunta una landing page/frontend (grazie @freakler94).

- HENlo ora ignora lo spoofing della versione henkaku.

- Aggiunta un’opzione per montare sd2vita su

ux0. - Spostato in http://jailbreak.psp2.dev (http://deploy.psp2.dev reindirizzerà ad esso).

Fonte: twitter.com

![[Scena PSP] Rilasciato Aiseirigh v0.1 – Il nuovo strumento universale per riparare qualsiasi PSP](https://www.biteyourconsole.net/wp-content/uploads/PSPUnbrick-1-238x178.webp)

![[Scena PSP] Rilasciato Aiseirigh v0.1 – Il nuovo strumento universale per riparare qualsiasi PSP](https://www.biteyourconsole.net/wp-content/uploads/PSPUnbrick-1-100x75.webp)

![[Scena PS4] Rilasciato PS4 ezRemote Client v1.13](https://www.biteyourconsole.net/wp-content/uploads/ezRemote-100x75.jpg)

![[Scena Switch] Rivelate ulteriori informazioni sulla prima Flashcart della console Nintendo Switch: “Mig Switch”](https://www.biteyourconsole.net/wp-content/uploads/MigSwitch-100x75.webp)

![[Scena PS Vita] Rilasciato bert, un client e circuito per l’interfaccia System Controller RPC della Playstation Vita e PlayStation TV](https://www.biteyourconsole.net/wp-content/uploads/Bert-100x75.webp)