Il developer GaryOderNichts ci invita a scoprire un nuovo exploit per console Wii U legato alla gestione delle risposte DNS, in particolare alla manipolazione dei dati di risposta da parte del client DNS.

La console Wii U utilizza una versione personalizzata della libreria TCP/IP NicheStack, sviluppata da InterNiche Technologies per sistemi embedded.

Ever wanted to exploit DNS response parsing on the Wii U? I have just released DNSpresso!

You can find the technical write-up here: https://t.co/owjUF1bKpv pic.twitter.com/dn1gCRFGX5— Gary (@GaryOderNichts) October 28, 2023

Una recente ricerca sulla sicurezza, denominata INFRA:HALT e pubblicata da Forescout Research Labs e JFrog Security Research, ha identificato 14 vulnerabilità in NicheStack, alcune delle quali potrebbero consentire l’esecuzione remota di codice.

In particolare, è stata menzionata la vulnerabilità CVE-2020-25928, che riguarda il client DNS e può causare un overflow dell’heap con conseguente esecuzione remota di codice.

Nonostante queste vulnerabilità, sembra che la Wii U abbia implementato controlli più robusti nella gestione delle risposte DNS di tipo 0xC (PTR) e quindi sia immune a tali problemi.

Tuttavia, il supporto del DNS su TCP sulla console Wii U offre un’opportunità per sfruttare una vulnerabilità di heap overflow.

L’exploit coinvolge la manipolazione del buffer di risposta DNS per consentire l’esecuzione di codice non autorizzato sulla console Wii U, inclusa l’esecuzione del codice del kernel.

Istruzioni

- Caricare tutti i file necessari per l’avvio nell’ambiente homebrew sulla scheda SD (ad esempio da aroma.foryour.cafe).

- Caricare un file RPX che si desidera avviare direttamente nella directory principale della scheda SD e rinominarlo in

launch.rpx(ad esempio PayloadFromRPX). - Sulla console Wii U, andare su Impostazioni di sistema -> Internet -> Connetti a Internet e configurare una nuova connessione (raccomandato!).

- Andare su Lista connessioni e selezionare la connessione appena creata.

- Selezionare Modifica impostazioni -> DNS -> Non ottenere automaticamente.

- Inserire

85.215.57.182come DNS primario e selezionare Conferma. - Premere

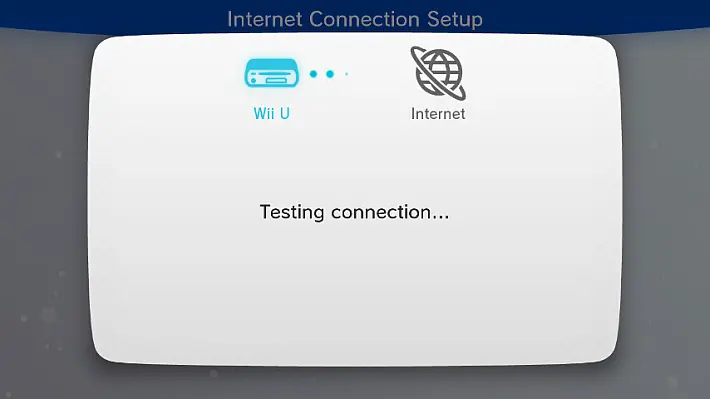

Indietro e selezionare Test connessione.

Indietro e selezionare Test connessione. - La console avvierà ora un test di connessione che dovrebbe bloccarsi dopo alcuni secondi. Dopo aver atteso qualche istante, dovreste essere accolti dalla schermata iniziale di DNSpresso e la console avvierà il file

launch.rpx.

Auto-Host (Self-Hosting)

I seguenti passaggi sono per l’auto-hosting su Debian 12 e dovrebbero essere considerati come un esempio di configurazione.

- Disabilitare systemd-resolved (altrimenti otterrete un errore che la porta

53è già in uso):

systemctl stop systemd-resolved

systemctl disable systemd-resolved

systemctl mask systemd-resolved

- Installare dnslib:

apt install python3-dnslib

- Modificare

REDIRECT_IPeSTAGE2_IPnel filednsserver.pycon l’indirizzo IP del proprio server. - Eseguire il server (utilizzare “screen” o un servizio systemd per mantenerlo in esecuzione in modo permanente):

python3 dnsserver.py

- (Opzionale) Per configurare la pagina di destinazione, installare un server web:

apt install apache2

cp index.html /var/www/html/index.html

- Aggiungere qualcosa di simile alla configurazione apache2 per reindirizzare tutte le richieste alla root del documento:

# Redirect all traffic to document root

RewriteEngine On

RewriteCond %{REQUEST_URI} !=/

RewriteRule ^ / [R=302]

Crediti

- Forescout Research Labs e JFrog Security Research per INFRA:HALT.

- @dimok789 per mocha e @Maschell per MochaPayload.

- decaf-emu per molta documentazione su IOS.

- Inoltre, un ringraziamento a: Maschell, Lazr1026, Nightkingale, quarky, rw-r-r-0644, exjam, vgmoose e a molte altre persone della scena Wii U!

Download: Source code DNSpresso

Fonte: twitter.com

![[Scena PS Vita] Rilasciato AutoPlugin II v2.09 .. 2.10](https://www.biteyourconsole.net/wp-content/uploads/AutoPlugin.jpg)

![[Scena Xbox] Rilasciato RetroPass v1.8.1 ora con supporto per la versione 2.0 dell’emulatore XBSX2](https://www.biteyourconsole.net/wp-content/uploads/RetroPass-100x75.webp)

![[Scena PS Vita] Rilasciato Hassey Collection v0.9](https://www.biteyourconsole.net/wp-content/uploads/HasseyCollection-100x75.webp)

![[Scena PS Vita] Rilasciato QuickLaunch Installer v1.3](https://www.biteyourconsole.net/wp-content/uploads/QLIL-100x75.jpg)