L’ultimo exploit pubblicato dal developer zoogie si rendeva compatibile unicamente con console Nintendo New 3DS e New 2DS, lasciando fuori le vecchie unità come 2DS e Old 3DS, questo almeno fino a ieri quando lo sviluppatore ha rilasciato una versione dell’exploit compatibile con le vecchie console portatili.

L’exploit prende il nome di old-browserhax, e già dal nome si capisce che si tratta di un porting dell’exploit JSTypeHax (BrowserHax) utilizzato precedentemente su console Wii U.

Old 3DS browserhax is now supported for 11.13.0.45 https://t.co/dTA9I0fO8e

— zoogie (@TheGreatBugFish) August 29, 2020

Introduzione

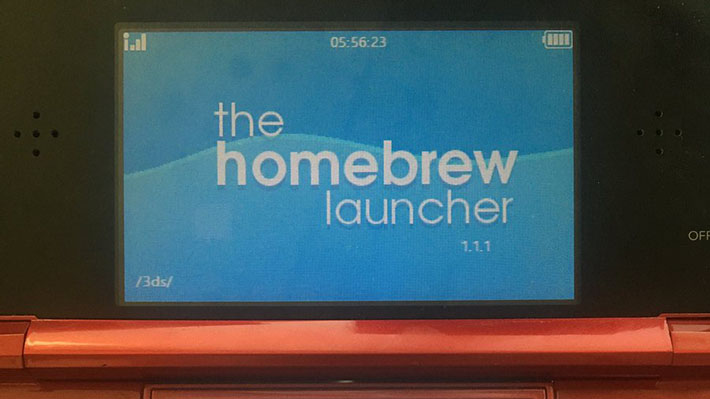

Questo è un nuovo homebrew menu che carica l’exploit userland per il browser web della console Old 3DS (e 2DS), Spider.

Requisiti

Una console Old 3DS (o Old 2DS) su firmware:

11.9.0-42 -> 11.13.0-45 per USA o GIAPPONE.

11.10.0-43 -> 11.13.0-45 per EUROPA

[stextbox id=’info’]Nota: L’ultimo numero sulla versione del firmware è importante. Se hai aggiornato da una cartuccia al tuo firmware attuale, dovrai aggiornare al firmware più recente poiché il tuo browser sarebbe stato cancellato dall’aggiornamento del carrello.[/stextbox]

Indicazioni

- All’interno dell’archivio

.zip, selezionare la cartella con la regione di appartenenza (USA, EUROPE, JAPAN), prendere i due file all’interno di quella cartella e inseriteli all’interno della scheda SD. Non copiare l’intera cartella. - Posizionare il launcher homebrew

boot.3dsxche potrete trovare a questo indirizzo all’interno della scheda SD. - Con il Wi-Fi acceso e funzionante, scansionare questo codice QR dopo aver premuto i pulsanti

+

+  insieme e toccando il pulsante QR sullo schermo inferiore. Il collegamento alla pagina dell’exploit è https://zoogie.github.io/web/nbhax se si desidera digitarlo manualmente e/o aggiungerlo ai segnalibri.

insieme e toccando il pulsante QR sullo schermo inferiore. Il collegamento alla pagina dell’exploit è https://zoogie.github.io/web/nbhax se si desidera digitarlo manualmente e/o aggiungerlo ai segnalibri. - Fare clic sul pulsante “PROCEED TO HAXX” e l’exploit dovrebbe quindi caricare l’homebrew menu. Assicuratevi di aggiungere prima gli homebrew alla cartella

sdmc:/3dsper avere qualcosa da eseguire.

Dettagli exploit

Questo è un Use-After-Free basato sul crash test del layout qui.

Risoluzione dei problemi

Problema: La console 3DS si blocca su di una schermata gialla.

Soluzione: Riprovare. La velocità di avvio è di circa il 75-80%. Questo è sempre stato un problema con l’homebrew *hax e non specifico per questa implementazione.

Problema: La console 3DS si blocca su di un altro schermo a colori o viene visualizzato il messaggio “Si è verificato un errore”.

Soluzione: Assicuratevi di avere tutti i file corretti. Verificare che la regione inserita sulla scheda SD sia corretta. Come minimo, assicuratevi di avere i 3 file seguenti nella scheda SD come mostrato di seguito.

sdmc:/arm11code.bin

sdmc:/browserhax_hblauncher_ropbin_payload.bin

sdmc:/boot.3dsx

Problema: Non riesco ancora a far funzionare l’exploit e le due soluzioni sopra non sono state di aiuto.

Soluzione: Andare alle impostazioni del browser e selezionare prima Elimina cookie, quindi ripristinare i dati salvati. Dopo essere uscito automaticamente, riavviare il browser e andare sui segnalibri. Creare un segnalibro con https://zoogie.github.io/web/nbhax come indirizzo (o modifica semplicemente un segnalibro esistente). Uscire dal browser, quindi eseguitelo di nuovo e infine avviare il segnalibro nbhax appena creato.

FAQ

Domanda: Le console New 3DS e New 2DS verranno supportate?

Risposta: Si, l’exploit per New 3DS e New 2DS si rende disponibile a questo indirizzo.

Domanda: Sosterrai le altre 3 regioni minori (Corea, Cina, Taiwan)?

Risposta: Ci penserò. Dovrebbe essere possibile ma richiederebbe molto lavoro e non ho console in queste regioni a portata di mano per i test.

Domanda: Posso installare unSAFE_MODE con questo per ottenere l’esecuzione di un Custom Firmware?

Risposta: Assolutamente, sii mio ospite 🙂 Puoi avviare slotTool.3dsx e installare gli slot wifi compromessi, quindi eseguire l’exploit unSAFE_MODE. Non verranno fornite indicazioni esplicite per questo qui, ma le guide dovrebbero apparire presto con le indicazioni.

Domanda: Da dove proveniva originariamente questo exploit del browser?

Risposta: Non c’è CVE di questo exploit che io sappia. Si basa su quel test di layout del webkit che ho menzionato sopra. L’aggiunta e la rimozione di oggetti, quindi l’arresto anomalo, ha fatto sembrare che il colpevole fosse use-after-free. Ho testato la mia teoria con la spruzzatura di oggetti fuzz di dimensioni dinamiche e ho avuto un arresto anomalo con il controllo del PC abbastanza rapidamente 🙂

Domanda: Il codice 3ds_browserhax_common che hai usato funziona nel codice del server php, perché il tuo hax usa solo una pagina io github?

Risposta: Ho usato un server web locale per emettere l’output unescape del codice di caricamento hb di y8, quindi l’ho convertito in un array u32int per la mia implementazione. Ho usato questo script per la conversione. Volevo solo evitare di dover configurare un server o chiedere a qualcun’altro quel favore.

Domanda: Questo exploit verrà risolto con un aggiornamento del firmware?

Risposta: Non lo so, ma è sicuramente possibile. Nintendo non ha mai corretto uno dei miei exploit, ma è sempre stato proattivo nel correggere gli exploit del browser. Gli do 50/50 di probabilità.

Download: Old-BrowserHax exploit

Downlod: Source code Old-BrowserHax exploit

Fonte: twitter.com

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-238x178.webp)

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-100x75.webp)

![[Scena PS3] Mack Digital Pack, il file FO compatibile con la versione digitale del gioco di calcio PES 2016](https://www.biteyourconsole.net/wp-content/uploads/mack.jpg)

![[Scena PS3] Rilasciato PS3Lock v0.2](https://www.biteyourconsole.net/wp-content/uploads/ps3lock.jpg)