Al Chaos Communication Congress ieri sera, i tre hacher Derrek, Naehrwert e Ned Williamson hanno formalmente dichiarato di aver bucato la console portatile 3DS.

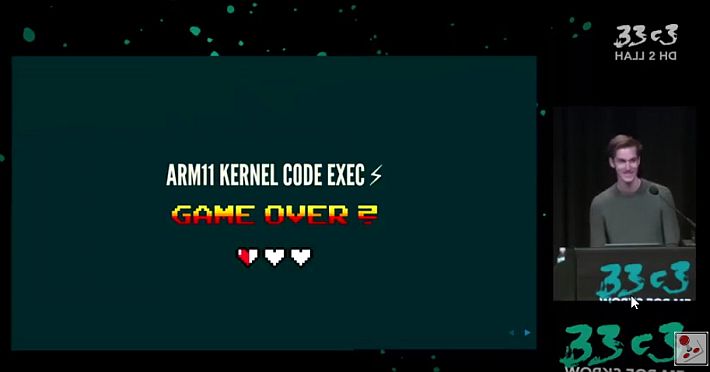

La presentazione è stata promossa attraverso un simpatico siparietto, dove ad ogni intervento da parte dei tre sviluppatori, veniva mostrata la perdita di un cuore che simboleggiava la vita rimasta alla società nipponica, e che abbiamo visto fino al fatidico Game Over.

Il discorso è iniziato con l’annuncio di due nuovi exploit, Soundhax e Fasthax, portati alla luce da Ned Williamson.

Soundhax è un tipo di exploit che può essere sfruttato attraverso il lettore audio della console portatile 3DS, questa soluzione si dimostra interessante perché può essere eseguito anche offline.

Fasthax invece è un exploit nel kernel11 che potrebbe funzionare su tutti i firmware attuali (o almeno fino alla versione 11.2).

La parola passa al developer Derrek che ha parlato a lungo del BootROM, il dump è stato possibile sfruttando una falla scovata all’interno di alcune unità e che pare abbia portato a non eliminare completamente la RAM dopo un primo riavvio.

Gli hacker hanno speso anche alcune parole riguardo l’hardware della console portatile 2DS, sulla CPU e sulle firme RSA, i sviluppatori hanno scoperto che il sistema non cerca delle firme intere, ma solo una parte di essa, da qui la scelta di effettuare un bruteforce per scovare la firma intera.

Questo significa che, da questo momento, i developer saranno in grado di firmare i propri firmware dando origine a dei veri e propri Custom Firmware completi.

Dump bootROM11

I passi successivi hanno visto il dumping del BootROM dal processore ARM11 (mentre il precedente era il BootROM del processore ARM9).

Il developer Derrek ha dichiarato di aver utilizzato lo stesso procedimento per il processore ARM9, anche se leggermente diverso. Se si guarda nella parte non protetta del BootROM ARM11, si denotano alcuni riferimenti per la RAM in ARM11.

Da qui la scelta di sovrascrivere i dati su ARM11 con la scoperta che queste non erano presenti all’interno della lista nera! Risultato, Dump istantaneo.

Gli hacker hanno poi terminato la conferenza con una dichiarazione, questa soluzione è stata rielaborata lo scorso anno, nell’estate del 2015, in attesa di vedere se la società nipponica fosse riuscita a risolvere il bug, ad oggi ancora non lo hanno fatto.

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-238x178.webp)

![[Scena PS4] Rilasciato PPPwnUI 3.30a Mod by Aldostools](https://www.biteyourconsole.net/wp-content/uploads/PPPwnUI1-1-100x75.webp)

![[Scena 3DS] Rilasciata la beta 114 dell’homebrew launcher con layout griglia](https://www.biteyourconsole.net/wp-content/uploads/3dshb_TheHomebrewLauncher_logo.jpg)