Pubblicato un nuovo aggiornamento per MSET, l’exploit del kernel ARM9 compatibile con tutti i firmware compresi tra la versione 11.4 e l’attuale versione 11.17 di entrambi i modelli Old e New della console portatile 3DS.

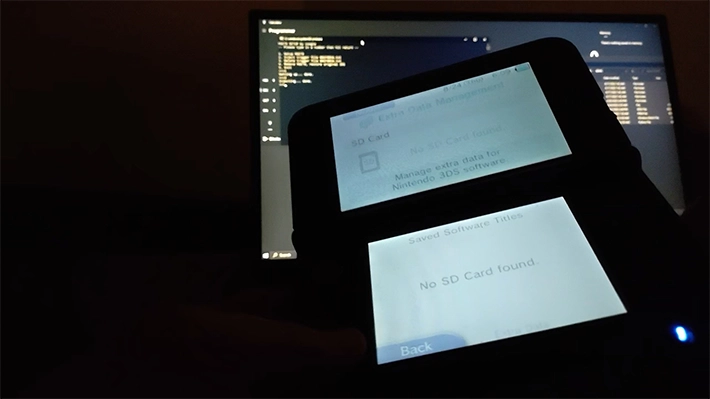

L’exploit sfrutta un bug nella funzione FS_EnumerateExtData, che viene richiamata nelle impostazioni di sistema sotto “Gestione dati” -> “Dati aggiuntivi” per analizzare gli ID Extdata.

In determinate situazioni, questo bug può causare un arresto anomalo del sistema, aprendo la possibilità per un utente malintenzionato di assumere il controllo dell’ARM9 e, di conseguenza, ottenere il controllo completo sulla console 3DS.

Per utilizzare MSET9, sono necessari un PC con sistema operativo Windows, Linux o MacOS e un lettore di schede SD, insieme a Python 3.

Il nuovo aggiornamento include numerose migliorie, tra cui la generazione di nuovi file nell’ID1 modificato anziché copiarli dall’ID1 originale, aumentando l’efficacia del processo.

Sono stati apportati miglioramenti anche nella separazione della rimozione del file trigger e dell’ID1 modificato, mentre è stata ottimizzata la funzione per ottenere input dagli utenti.

Infine è stata introdotta una “magia della radice SD” per macOS, sebbene non sia stata ancora verificata correttamente.

Requisiti preliminari

- Una console 3DS tra la versione 11.4 e 11.17, qualsiasi regione (probabilmente, non sono stati testati tutti i tipi).

- Un lettore USB per schede SD.

- Un PC Windows/Linux/MacOS.

Guida

- La guida è stata riportata integralmente su https://3ds.hacks.guide/installing-boot9strap-(mset9)

Changelog

- Molte modifiche fornite da @Naim2000

Download: MSET9 v2.0 Fresh Edition

Download: Source code MSET9 v2.0 Fresh Edition

Fonte: github.com

![[Scena Switch] Rilasciato FPSLocker v2.1.3](https://www.biteyourconsole.net/wp-content/uploads/FPSLocker-238x178.webp)

![[Scena Switch] Rilasciato SaltyNX v1.2.5](https://www.biteyourconsole.net/wp-content/uploads/SaltyNX-238x178.webp)

![[Scena Switch] Rilasciato FPSLocker v2.1.3](https://www.biteyourconsole.net/wp-content/uploads/FPSLocker-100x75.webp)

![[Scena Switch] Rilasciato SaltyNX v1.2.5](https://www.biteyourconsole.net/wp-content/uploads/SaltyNX-100x75.webp)

![[GuidaPS3] Homebrew PSP su PS3](https://www.biteyourconsole.net/wp-content/uploads/minislogo-2.png)