Drizzate le orecchie, oggi 13 dicembre i tre hacker SpecterDev, Chendochap e Znullptr hanno pubblicato pOOBs4, l’exploit che permette di eseguire il jailbreak della console PlayStation 4 (e PlayStation 4 Pro) montanti firmware 9.00.

In questo progetto è possibile trovare una nuova implementazione che cerca di sfruttare un bug del filesystem presente sul firmware 9.00 della console PlayStation 4 trovato durante il diffing dei kernel 9.00 e 9.03.

9.👀 (awesome work by chendochap & @Znullptr) pic.twitter.com/ME12bLyu3C

— Specter (@SpecterDev) December 13, 2021

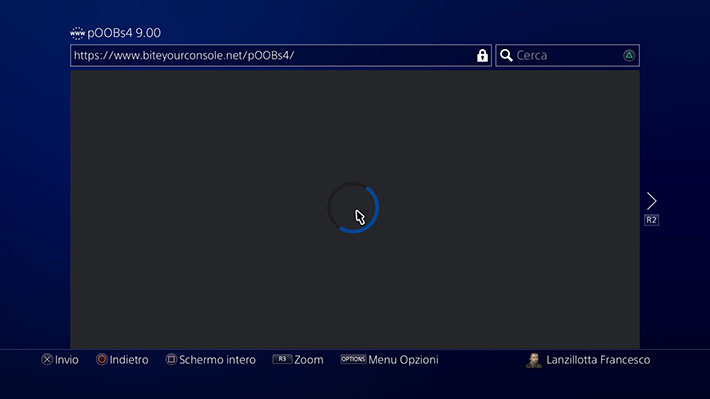

Per eseguire il jailbreak, non dovremo fare altro che visitare la pagina web biteyourconsole.net/pOOBs4/ dal browser web della console PlayStation 4 e collegare il dispositivo USB formattato in exFAT contenente l’immagine exfathax.img.

Dopo la sua attivazione, l’exploit ci permetterà di eseguire codice arbitrario come kernel, per consentire il jailbreak e le modifiche a livello di kernel al sistema.

Il programma di avvio del payload viene eseguito come di consueto sulla porta 9020. Nota a margine, l’exploit non funziona sull’ultimo firmware 9.03.

Patch incluse

- Le seguenti patch vengono applicate al kernel:

- Consente la mappatura della memoria RWX (read-write-execute) (mmap / mprotect).

- Istruzioni syscall consentite ovunque.

- Risoluzione dinamica (

sys_dynlib_dlsym) consentita da qualsiasi processo. - Chiamata di sistema personalizzata #11 (

kexec()) per eseguire codice arbitrario in modalità kernel. - Consenti agli utenti senza privilegi di chiamare

setuid(0)correttamente. Funziona come controllo dello stato, funge anche da escalation di privilegi. - (

sys_dynlib_load_prx) patch. - Disabilitati i panic ritardato da sysVeri.

Utilizzo

Questo exploit è diverso da quelli precedenti in cui erano basati esclusivamente sul software. L’attivazione della vulnerabilità richiede il collegamento di un dispositivo USB appositamente formattato al momento giusto.

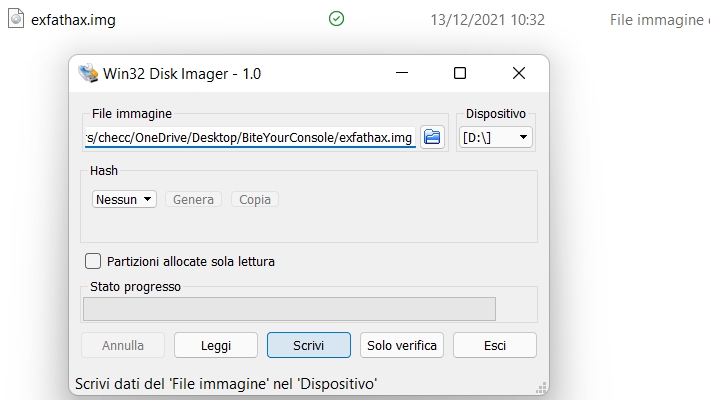

All’interno della repository è possibile trovare un file .img. L’immagine può essere scritta su di un dispositivo USB utilizzando uno dei tanti programmi disponibili, come ad esempio Win32DiskImager.

[stextbox id=’info’]Nota: Questo cancellerà l’unità USB, assicurati di selezionare l’unità corretta e di essere d’accordo prima di farlo.[/stextbox]

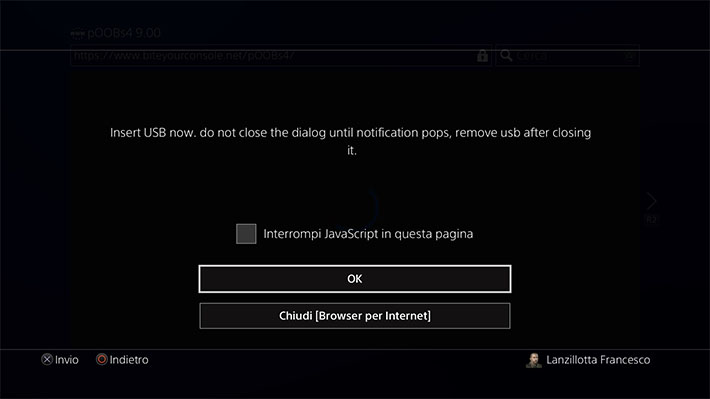

Quando viene eseguito l’exploit sulla console, attendere fino a quando non viene visualizzato un avviso con “Insert USB now. do not close the dialog until notification pops, remove usb after closing it.”.

Come indicato nella finestra di dialogo, inserire l’unità USB e attendere fino a quando non viene visualizzata la notifica “disk format not supported”, quindi chiudere l’avviso con “OK”.

L’esecuzione dell’exploit potrebbe richiedere un minuto e l’animazione rotante sulla pagina potrebbe bloccarsi: va bene così lascia che continui fino a quando non viene visualizzato un errore o ha esito positivo e viene visualizzato il messaggio “Awaiting payload”.

Note

- Bisogna inserire l’unità USB quando viene visualizzato l’avviso, quindi lasciarlo lì per un po’ finché non vengono visualizzate le notifiche di archiviazione della PS4.

- Scollegare l’unità USB prima di un ciclo di (ri)avvio rischia di danneggiare l’heap del kernel all’avvio.

- Il browser potrebbe indurti a chiudere la pagina prematuramente, non farlo.

- Il cerchio di caricamento potrebbe bloccarsi durante l’attivazione dell’exploit del webkit, questo non significa nulla.

- Questo bug funziona su alcuni firmware PS5, tuttavia al momento non esiste una strategia nota per sfruttarlo. L’utilizzo di questo bug contro i non vedenti di PS5 non sarebbe consigliato.

Iniezione payload

Dopo aver attivato l’exploit andremo ad iniettare correttamente i payload desiderati, per farlo non dovrete fare altro che scaricare l’applicazione Netcat GUI e inviare prima il caricatore Mira alla porta 9020, quindi il payload desiderato alla porta 9021.

Contributori

Ringraziamenti

Host exploit 9.00: biteyourconsole.net/pOOBs4/

Download: Payload GoldHEN (firmware 9.00)

Download: pOOBs4 (exfathax.img)

Download: Source code pOOBs4

Fonte: twitter.com

![[Scena PS3] Rilasciato xai_plugin v1.24](https://www.biteyourconsole.net/wp-content/uploads/XAIDump-1-238x178.webp)

![[Scena PS3] Disponibile l’ultima beta del Custom Firmware 4.92.2 Evilnat per PS3: nuove funzionalità, overclock e supporto avanzato Cobra](https://www.biteyourconsole.net/wp-content/uploads/EvilnatPS3-238x178.jpg)

![[Scena PS3] Rilasciato xai_plugin v1.24](https://www.biteyourconsole.net/wp-content/uploads/XAIDump-1-100x75.webp)

![[Scena PS3] Disponibile l’ultima beta del Custom Firmware 4.92.2 Evilnat per PS3: nuove funzionalità, overclock e supporto avanzato Cobra](https://www.biteyourconsole.net/wp-content/uploads/EvilnatPS3-100x75.jpg)

![[Scena PS Vita] Rilasciato Keep In Mind Remastered v1.0](https://www.biteyourconsole.net/wp-content/uploads/KeepinMind-100x75.webp)

![[Scena PS3] Annunciato Sen Enabler v6.0.4](https://www.biteyourconsole.net/wp-content/uploads/senenabler.png)