Nuovo aggiornamento per l’exploit nel webKit sul firmware 7.02 della console PlayStation 4 e PlayStation 4 Pro. Il developer sleirsgoevy ha da poco introdotto le funzioni addrof/fakeobj che offrono lettura e scrittura primitive arbitrarie, oltre al supporto netcat per l’iniezione di payload sulla porta 9020.

La primitiva fakeobj() prende base da un bug utilizzato in addrof() che consente di corrompere la memoria degli oggetti interni utilizzati da JavaScriptCore, mentre la loro combinazione comporta l’esecuzione di codice remoto all’interno del processo di rendering.

7.02 netcat 9020 payload: https://t.co/itMLCzz300

Mira by @_alazif does not work yet.— sleirsgoevy (@sleirsgoevy) December 16, 2020

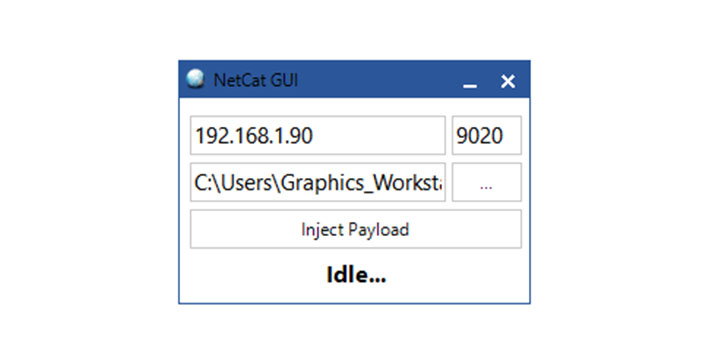

Per iniettare i payload si potrà dunque utilizzare netcat (o netcat GUI), niente di più semplice, basta digitare l’indirizzo IP della console PlayStation 4 e la porta 9020.

Intanto il developer sleirsgoevy ci comunica di aver terminato l’implementazione del kernel exploit. Tutti i payload sono stati aggiornati dal developer Al Azif per supportare il firmware 7.02, tutti tranne Mira che al momento non funziona come dovrebbe.

So same deal as 6.72, utility payloads are ported https://t.co/lfrCodiqTB Mira is also ported https://t.co/u7dtGWyg83 Down time should be minimal but if you are already on an exploitable firmware you should probably hol up a bit to make sure everything is working.

— Al Azif (@_AlAzif) December 15, 2020

Vi ricordiamo che al momento l’exploit a un tasso di successo davvero molto basso (10% circa). Come sempre si consiglia di non aggiornare se si monta il firmware 6.72, difatti l’exploit su questo firmware risulta più stabile.

Fonte¹: twitter.com/sleirsgoevy

Fonte²: twitter.com/_AlAzif

![[Scena PS4] Rilasciato PS4-HEN-VTX v1.0356](https://www.biteyourconsole.net/wp-content/uploads/PS4HENVTX-238x178.webp)

![[Scena Switch] Rilasciato Ultrahand Overlay v1.9.3](https://www.biteyourconsole.net/wp-content/uploads/Ultrahand-238x178.webp)

![[Scena Wii U] Rilasciato minute_minute v1.4](https://www.biteyourconsole.net/wp-content/uploads/Minute-1-238x178.webp)

![[Scena PS4] Rilasciato PS4-HEN-VTX v1.0356](https://www.biteyourconsole.net/wp-content/uploads/PS4HENVTX-100x75.webp)

![[Scena Switch] Rilasciato Ultrahand Overlay v1.9.3](https://www.biteyourconsole.net/wp-content/uploads/Ultrahand-100x75.webp)

![[Scena Wii U] Rilasciato minute_minute v1.4](https://www.biteyourconsole.net/wp-content/uploads/Minute-1-100x75.webp)

![[Scena PS4] Rilasciato PS4 Cheater v1.4.8 compatibile con il firmware 6.72 della PlayStation 4 e PlayStation 4 Pro](https://www.biteyourconsole.net/wp-content/uploads/PS4Cheat.jpg)

![[Scena 3DS] Rilasciato 3DSBank v1.1](https://www.biteyourconsole.net/wp-content/uploads/3DSBank.jpg)