Le recenti correzioni nel webKit bad_hoist affrontate dal developer Sleirsgoevy hanno portato nella notte ad aggiornare pOOBs4 sul firmware 9.00 della console PlayStation 4.

Ora l’exploit risulta più stabile durante la fase di post-exploit, vale a dire subito dopo il lancio quando si cerca di mantenerne l’accesso, aumentare i privilegi o ottenere ancora più informazioni.

Update: https://t.co/sqp6TR9DiU

Will test/update the DNS this weekend

— Al Azif (@_AlAzif) December 18, 2021

In questo progetto è possibile trovare una nuova implementazione che cerca di sfruttare un bug del filesystem presente sul firmware 9.00 della console PlayStation 4 trovato durante il diffing dei kernel 9.00 e 9.03.

Nota: Il bug è antecedente al firmware 1.00, questo significa che tutti i firmware compresi tra la versione 1.00 e 9.00 dovrebbero essere sfruttabili utilizzando la stessa strategia (avrai comunque bisogno di un diverso exploit e gadget dell’area utente).

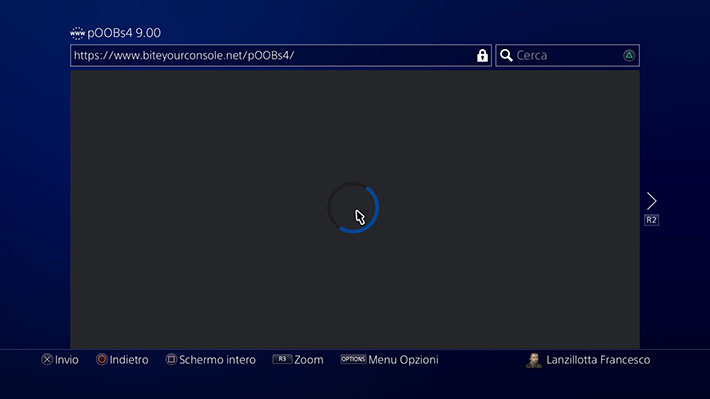

Per eseguire il jailbreak, non dovremo fare altro che visitare la pagina web biteyourconsole.net/pOOBs4/ dal browser web della console PlayStation 4 e collegare il dispositivo USB formattato in exFAT contenente l’immagine exfathax.img.

Dopo la sua attivazione, l’exploit ci permetterà di eseguire codice arbitrario come kernel, per consentire il jailbreak e le modifiche a livello di kernel al sistema.

Dopo la sua attivazione, l’exploit ci permetterà di eseguire codice arbitrario come kernel, per consentire il jailbreak e le modifiche a livello di kernel al sistema.

Il programma di avvio del payload viene eseguito come di consueto sulla porta 9020. Nota a margine, l’exploit non funziona sull’ultimo firmware 9.03.

Patch incluse

- Le seguenti patch vengono applicate al kernel:

- Consente la mappatura della memoria RWX (read-write-execute) (mmap / mprotect).

- Istruzioni syscall consentite ovunque.

- Risoluzione dinamica (

sys_dynlib_dlsym) consentita da qualsiasi processo. - Chiamata di sistema personalizzata #11 (

kexec()) per eseguire codice arbitrario in modalità kernel. - Consenti agli utenti senza privilegi di chiamare

setuid(0)correttamente. Funziona come controllo dello stato, funge anche da escalation di privilegi. - (

sys_dynlib_load_prx) patch. - Disabilitati i panic ritardato da sysVeri.

Utilizzo

Questo exploit è diverso da quelli precedenti in cui erano basati esclusivamente sul software. L’attivazione della vulnerabilità richiede il collegamento di un dispositivo USB appositamente formattato al momento giusto.

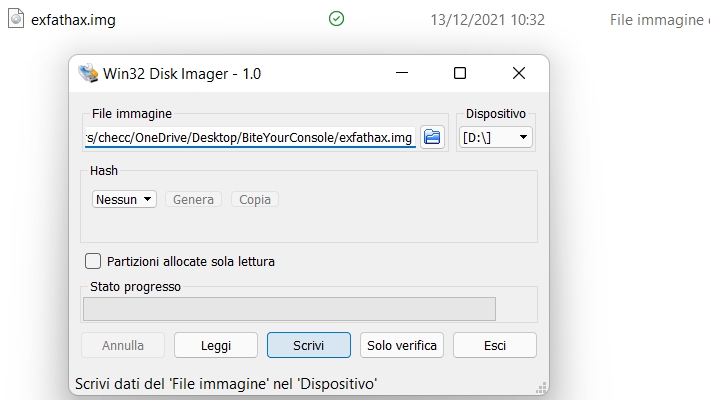

All’interno della repository è possibile trovare un file .img. L’immagine può essere scritta su di un dispositivo USB utilizzando uno dei tanti programmi disponibili, come ad esempio Win32DiskImager.

Nota: Questo cancellerà l’unità USB, assicurati di selezionare l’unità corretta e di essere d’accordo prima di farlo.

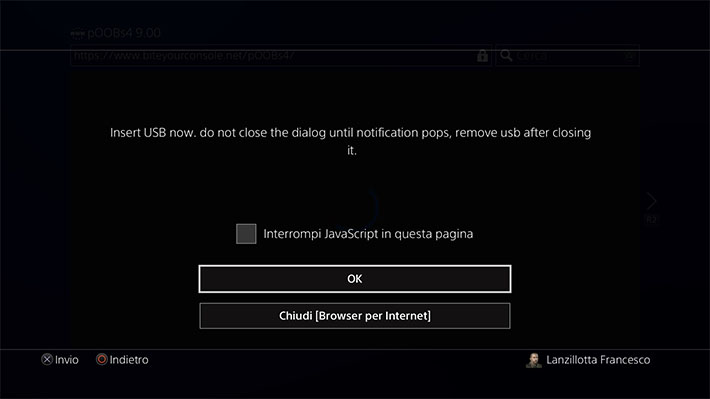

Quando viene eseguito l’exploit sulla console, attendere fino a quando non viene visualizzato un avviso con “Insert USB now. do not close the dialog until notification pops, remove usb after closing it.”.

Come indicato nella finestra di dialogo, inserire l’unità USB e attendere fino a quando non viene visualizzata la notifica “disk format not supported”, quindi chiudere l’avviso con “OK”.

L’esecuzione dell’exploit potrebbe richiedere un minuto e l’animazione rotante sulla pagina potrebbe bloccarsi: va bene così lascia che continui fino a quando non viene visualizzato un errore o ha esito positivo e viene visualizzato il messaggio “Awaiting payload”.

Note

- Bisogna inserire l’unità USB quando viene visualizzato l’avviso, quindi lasciarlo lì per un po’ finché non vengono visualizzate le notifiche di archiviazione della PS4.

- Scollegare l’unità USB prima di un ciclo di (ri)avvio rischia di danneggiare l’heap del kernel all’avvio.

- Il browser potrebbe indurti a chiudere la pagina prematuramente, non farlo.

- Il cerchio di caricamento potrebbe bloccarsi durante l’attivazione dell’exploit del webkit, questo non significa nulla.

- Il bug è antecedente al firmware 1.00, questo significa che tutti i firmware compresi tra la versione 1.00 e 9.00 dovrebbero essere sfruttabili utilizzando la stessa strategia (avrai comunque bisogno di un diverso exploit e gadget dell’area utente).

- È possibile sostituire il loader con un payload specifico per caricare le cose direttamente invece di farlo tramite i socket.

- Questo bug funziona su alcuni firmware PS5, tuttavia al momento non esiste una strategia nota per sfruttarlo. L’utilizzo di questo bug contro i non vedenti di PS5 non sarebbe consigliato.

Iniezione payload

Dopo aver attivato l’exploit andremo ad iniettare correttamente i payload desiderati, per farlo non dovrete fare altro che scaricare l’applicazione Netcat GUI e inviare prima il caricatore Mira alla porta 9020, quindi il payload desiderato alla porta 9021.

Dumpare un gioco da disco Blu-ray/PSN

- Scaricare ed estrarre l’archivio

payloads (3.50.9.00).zip. - Creare un file di testo e rinominarlo in

dumper.cfg(eventualmente è possibile scaricarlo da qui), caricare il file in un dispositivo USB con file system exFAT, utilizzato per effettuare i dump dei giochi.- Digitare

split = 0per eseguire il dump nella cartellaCUSAxxxxxsenza dividere i file app e patch. - Digitare

split = 1per eseguire il dump della sola app nella cartellaCUSAxxxxx-app. - Digitare

split = 2per eseguire il dump della sola patch nella cartellaCUSAxxxxx-patch. - Digitare

split = 3per eseguire il dump e splittare entrambi app e patch all’interno di diverse cartelle. - Si può scegliere di impostare anche un diverso intervallo di tempo prima di visualizzare le notifiche (di default

60, digitare0per disattivare le notifiche). - Digitare

shutdown = 0per spegnere la console dopo aver terminato il dump del gioco,shutdown = 1invece per proseguire la sessione anche dopo aver eseguito il dump.

- Digitare

- Eseguire l’exploit e iniettate il payload

app-dumper.bin. - Inserire il disco Blu-ray che si intende dumpare nel lettore (in alternativa eseguire il titolo PSN se in formato digitale), potrete anche installare gli aggiornamenti di gioco, verranno dumpati insieme al gioco.

- Ridurre il browser web ad icona (pulsante PS), ma non chiuderlo.

- Eseguire il gioco che si desidera dumpare e arrivare almeno al menu di gioco, successivamente riducetelo ad icona (pulsante PS).

- Aspettare fino al completamento. Quando il processo di dump sarà finito, le luci smetteranno di lampeggiare e la console si spegnerà automaticamente (se settato nel file

dumper.cfg). - Ora riaccendete la console, rimuovete il disco e provare a disinstallare il gioco (per ulteriori test).

- Scollegare il dispositivo USB dalla console e collegarlo al PC, successivamente eseguire lo strumento

gengp4.exe(questa app dovrete procurarvela da soli non possiamo collegarla qui), cliccare su File > Open, e selezionare la directoryCUSAxxxxx-APP, fare clic su Generate .GP4, dovreste ottenere ‘Done’, quindi cliccare Save .GP4. - Sempre da

gengp4.exeselezionare la directoryCUSAxxxxx-PATCH, fare clic su Generate .GP4, dovreste ottenere ‘Done’, quindi cliccare Save .GP4. - Eseguire il programma

orbis-pub-gen.exe(questa app dovrete procurarvela da soli non possiamo collegarla qui), selezionare la cartellaCUSAXXXXX-APP.GP4e cliccare il tastino Build con la freccia rossa capovolta nel lato superiore. Una volta terminata la procedura chiudere il programma. - Sempre dal programma orbis-pub-gen.exe, selezionare la cartella

CUSAXXXXX-PATCH.GP4e cliccare il tastino Build con la freccia rossa capovolta nel lato superiore. Una volta terminata la procedura chiudere il programma. - Ora è possibile eliminare le cartelle

CUSAXXXXX-APPeCUSAXXXXX-PATCH. - Aprire il file

.gp4nel fileorbis-pub-gen.exee creare il file.pkg.

Host exploit 9.00: biteyourconsole.net/pOOBs4/

Download: Payload GoldHEN (firmware 9.00)

Download: pOOBs4 (exfathax.img)

Download: Source code pOOBs4

Fonte: twitter.com

![[Scena PS4] Rilasciato PS4-HEN-VTX v1.0351](https://www.biteyourconsole.net/wp-content/uploads/PS4HENVTX-238x178.webp)

![[Scena NDS/2DS/3DS] Rilasciato nds-bootstrap v2.5.0](https://www.biteyourconsole.net/wp-content/uploads/NDSBOOTSTRAP.jpg)

![[Scena DS/2DS/3DS] Rilasciato TWiLight Menu++ v27.14.0](https://www.biteyourconsole.net/wp-content/uploads/TwiLight.jpg)

![[Scena PS4] Rilasciato PS4-HEN-VTX v1.0351](https://www.biteyourconsole.net/wp-content/uploads/PS4HENVTX-100x75.webp)

![[Scena PS3] Rilasciata l’applicazione GetSymbols](https://www.biteyourconsole.net/wp-content/uploads/get.jpg)

![[Scena PS3] Rilasciato Showtime v4.7.49](https://www.biteyourconsole.net/wp-content/uploads/Showtime_11.png)

![[Scena PS4] Rilasciato Nobara 36 con Mesa 23-git](https://www.biteyourconsole.net/wp-content/uploads/nobara-36-100x75.jpg)