Il developer notzecoxao, sempre attento su tutto ciò che riguarda la scena PlayStation, ha condiviso alcune informazioni interessanti riguardanti le vulnerabilità delle CPU Ryzen descritte da AMD sulla propria pagina CVE.

La CVE (acronimo di Common Vulnerabilities and Exposures), è un dizionario di vulnerabilità e falle di sicurezza che vengono rese note pubblicamente, e dove pare che AMD abbia aggiunto recentemente due nuove vulnerabilità critiche.

https://twitter.com/notzecoxao/status/1643250433127743495

Secondo quanto riportato su wololo.net, i bug presenti nelle CPU AMD Ryzen, il suo Secure Processor (SP) o l’unità di gestione del sistema (SMU) potrebbero portare a vulnerabilità critiche e difficili da correggere per i sistemi che le utilizzano.

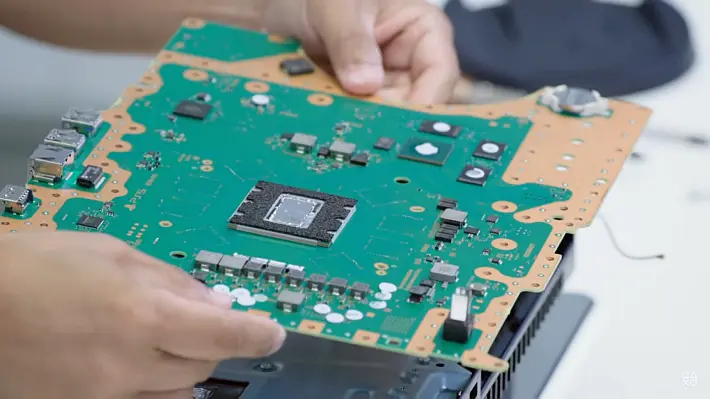

La console PlayStation 5 monta un processore Zen 2 semi-personalizzato di AMD con 8 core a una frequenza variabile limitata a 3,5 GHz. Pertanto, come specificato sempre su wololo.net, è probabile che le vulnerabilità sulla serie Ryzen di AMD possano avere un impatto anche su PS5.

Le due vulnerabilità CVE-2023-20558 e CVE-2023-20559 presentano una gravità piuttosto elevata mentre sono state documentate solo a marzo, da allora sono ancora in corso analisi:

CVE-2023-20558 (gravità: alta)

Decrizione

Una gestione insufficiente del flusso di controllo in AmdCpmOemSmm può consentire a un utente malintenzionato con privilegi di manomettere il gestore SMM, portando potenzialmente a un’escalation dei privilegi.

Riferimenti

https://www.amd.com/en/resources/product-security/bulletin/amd-sb-1027.html

CVE-2023-20559 (gravità: alta)

Descrizione

Una gestione insufficiente del flusso di controllo in AmdCpmGpioInitSmm può consentire a un utente malintenzionato con privilegi di manomettere il gestore SMM, portando potenzialmente all’escalation dei privilegi.

Riferimenti

https://www.amd.com/en/resources/product-security/bulletin/amd-sb-1027.html

Il gestore SMM (acronimo di System Management Mode) è una speciale modalità operativa che viene fornita per la gestione di funzioni a livello di sistema come la gestione dell’alimentazione, il controllo dell’hardware di sistema o il codice proprietario progettato da OEM.

Questo è destinato all’utilizzo del solo firmware di sistema, non da software applicativo o software di sistema generico.

Il vantaggio principale del gestore è che offre un ambiente processore distinto e facilmente isolato che opera in modo trasparente rispetto al sistema operativo o alle applicazioni esecutive e software.

Al di là dei dettagli tecnici, il bug potrebbe aiutare eventuali hacker e ricercatori nella scoperta e nello sviluppo di altri exploit o a ricavare chiavi non ancora scoperte.

C’è chi avrebbe addirittura avanzato un possibile exploit nella BootRom, che, come per la console Nintendo Switch, potrebbe risultare difficile da correggere.

Fonte¹: wololo.net

Fonte²: twitter.com

![[Scena Switch] Rilasciato uLaunch v0.3.2](https://www.biteyourconsole.net/wp-content/uploads/uLaunch1-2-100x75.jpg)

![[Scena PS Vita] Rilasciato Tic-Tac-Toe v1.2](https://www.biteyourconsole.net/wp-content/uploads/TicTacToe-100x75.jpg)

Queste vulnerabilità sono già state corrette con le ultime versioni dell’Agesa.