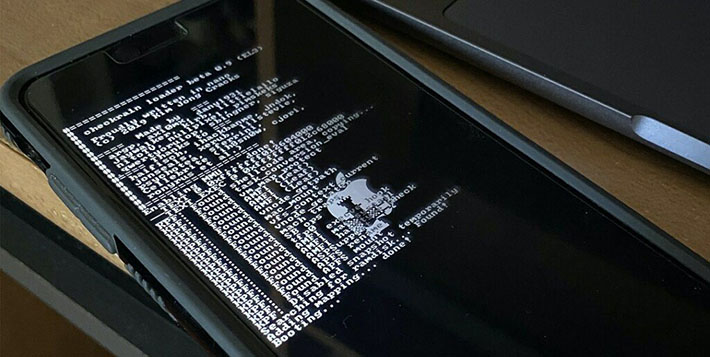

Il pirata informatico axi0mX ha reso pubblico un nuovo tipo exploit non identificabile che prende il nome di checkm8, una minaccia concreta che potrebbe colpire milioni di device Apple in tutto il mondo.

Si tratta di un exploit nel BootROM, checkm8 si configura come la vulnerabilità più grande che sia mai stata scoperta fino ad oggi, dopo la pubblicazione dell’ultimo exploit sempre nel BootROM su iPhone 4 (SoC A4).

EPIC JAILBREAK: Introducing checkm8 (read "checkmate"), a permanent unpatchable bootrom exploit for hundreds of millions of iOS devices.

Most generations of iPhones and iPads are vulnerable: from iPhone 4S (A5 chip) to iPhone 8 and iPhone X (A11 chip). https://t.co/dQJtXb78sG

— axi0mX@infosec.exchange (@axi0mX) September 27, 2019

Un esempio concreto di exploit nel BootROM può essere visto nei primi modelli della console Nintendo Switch che possono eseguire Custom Firmware e codice non firmato su qualsiasi software di sistema.

Secondo axi0mX, i ricercatori di sicurezza e gli hacker possono utilizzare questo exploit per eseguire le seguenti azioni:

- Decifrare i keybag utilizzando il motore AES.

- Abilitare JTAG (richiede hardware e software aggiuntivi).

- Dumpare la SecureROM.

Ma quali sono i dispositivi che possono eseguire questo nuovo exploit? Sostanzialmente tutti gli iPhone e iPad dotati di SoC Bionic A5~A11 (dall’iPhone 4S all’Iphone X, iPhone 8 e iPhone 8 Plus).

Dispositivi interessati

SoC A5

- iPhone 4S

- iPad 2

- iPad Mini

- iPod Touch (5a generazione)

SoC A6

- iPhone 5

- iPhone 5C

SoC A6X

- iPad (4a generazione)

SoC A7

- iPhone 5S

- iPad Air

- iPad Mini 2

- iPad Mini 3

SoC A8

- iPhone 6

- iPhone 6 Plus

- iPad mini 4

- iPod touch (6a generazione)

SoC A8X

- iPad Air 2

SoC A9

- iPhone 6S

- iPhone 6S Plus

- iPhone SE

- iPad (2017) 5a generazione

SoC A9X

- iPad Pro (12,9 pollici) di prima generazione

- iPad Pro (9,7 pollici)

SoC A10 FUSION

- iPhone 7

- iPhone 7 Plus

- iPad (2018) 6a generazione

- iPod touch (2019) 7a generazione

- iPad (2019) 7a generazione

SoC A10X FUSION

- iPad Pro da 10,5 pollici (2017)

- iPad Pro da 12,9 pollici (2017) di seconda generazione

SoC A11 BIONIC

- iPhone 8

- iPhone 8 Plus

- iPhone X

Ma come funziona realmente un exploit nel BootROM? In Parole molto semplici, il BootROM è il primo codice che viene caricato dopo l’accensione del dispositivo, questo tipo di exploit, come abbiamo già evidenziato, non può essere corretto in alcun modo via software.

L’unico modo per Apple sarebbe richiamare indietro tutti i device in commercio e sostituire l’hardware, una cosa impensabile e assai dispendiosa.

Questo significa che tutti i dispositivi compatibili potranno eseguire il jailbreak a vita, su tutte le versioni di iOS presenti e future.

Oltre a sviluppare un jailbreak illimitato a tutti gli effetti, un exploit nel BootROM può essere utilizzato anche per sviluppare:

- Firmware a doppio avvio.

- Passare a versioni non firmate.

- Sviluppare strumenti di jailbreak per le versioni future.

- Flashare un nuovo firmware personalizzato.

Prossimamente

Purtroppo il solo exploit nel BootROM non basta, si è vero, possiamo andare ad eseguire il jailbreak, ma si tratta di un jailbreak tethered, questo significa che per eseguirlo di volta in volta dovremo andare a collegare il dispositivo al PC.

Per sviluppare un jailbreak illimitato, gli sviluppatori dovranno scovare un secondo exploit “persistente” con accesso root, anche dopo che l’utente ha riavviato il dispositivo.

Source code e collegamenti utili: github.com

Fonte: yalujailbreak.net

![[Scena Mobile] Rilasciato Pridefest v1.1.1 per dispositivi iOS e Android](https://www.biteyourconsole.net/wp-content/uploads/pride.jpg)