PS4 Playground è un progetto creato intorno all’esecuzione di Codeland Execution Userland su firmware 3.55 realizzato originariamente dal developer xyz e rielaborato da Fire30.

L’exploit si basa su di un certo tipo di vulnerabilità identica a quella sfruttata per eseguire HENkaku su Playstation Vita e Playstation TV, e anche differente dai primi exploit portati alla ribalta da Cturt su firmware 1.76, anche se ne condivide l’idea di base per l’esecuzione di PS4 Playground.

https://twitter.com/modz2014/status/891602802971103232

Questa versione si rende compatibile anche con i firmware 3.15 e 3.50 e non necessita dell’esecuzione di script Python o di un PC dove poter eseguire un server remoto, il tutto può essere seguito attraverso il browser della Playstation 4. L’exploit appare anche leggermente più stabile ora.

Utilizzo

- Scaricate e installate la versione più recente di Python.

- Scaricate il web server XAMPP sul PC ed eseguite Apache sulla porta 80 (potreste dover chiudere Skype perché utilizza la stessa porta).

- In /htdocs create le directory ‘/document/en/ps4’ e caricate al suo interno la repo.

- Ora dovrete utilizzare fakedns.py, modificate il file dns.conf con l’indirizzo IP del PC e le impostazioni di rete della console PS4 con lo stesso indirizzo DNS.

- Al termine da terminale digitate quanto segue: ‘python fakedns.py dns.conf -c’

- Quando viene eseguito lo script fakedns.py si imposta il server localhost XAMPP, basta dunque portarsi dalla PS4 su Impostazioni -> Guida utente per eseguire PS4 Playground.

Note

- L’exploit non verrà eseguito correttamente per tutto il tempo. Se non funziona, basta continuare a provare fino a quando non viene eseguito. Se ci si trova invece su di un sistema operativo Linux potrebbero volerci i permessi di root per eseguire l’exploit sulla porta 80.

- Aggiornate la pagina dopo un primo tentativo di successo o portatevi su di un’altra pagina che blocca il webkit. Basta premere OK e riprenderà l’azione successiva che si voleva eseguire.

- Il progetto non è ancora completo al 100%, tuttavia sono state aggiunte molte funzioni nell’aggiornamento 1.3. I moduli ora possono essere scaricati dalla memoria, tuttavia attualmente solo i moduli caricati dal WebKit possono essere scaricati.

- Le dimensioni dei dump potrebbero presentarsi più piccoli per alcuni moduli, ma dovrebbero includere la maggior parte delle informazioni e di tutto ciò che ha bisogno.

- A causa delle dimensioni del modulo libSceWebKit2.sprx, il file deve essere scaricato in 17 parti. Una volta scaricate tutte e 17 le parti (prima di controllare il filesystem sul server), cliccate sul pulsante “Stitch WebKit” per unirli in un unico dump.

- Se si tenta di ricostruire il webKit senza tutte e 17 le parti, la pagina PHP mostrerà probabilmente degli errori e potrebbe essere necessario chiudere il browser per uscire.

- I dump hanno tutti estensione .bin piuttosto che .sprx per distinguere che vengono scaricati dalla memoria e non da file, però continueranno a caricare bene anche per IDA.

- Se si riscontra una serie di crash apparentemente infinite, provare a chiudere e riaprire il browser web o la guida per l’utente.

Grande grazie a XorLoser, Maxton e Fire30 per l’assistenza con il dumping dei moduli.

Grazie a Xerpi, ora abbiamo la gestione dello stack/memoria e siamo in grado di fare cose più buone!

Ringraziamenti speciali a

- Fire30 – Il porting del WebKit Exploit su PS4.

- Xerpi – Per tutte le sue funzioni nella modifica POC (queste funzioni hanno reso le cose più semplici e più efficienti)

- XYZ – L’exploit originale per Playstation Vita

- CTurt – JuSt-ROP, per la versione originale del PS4 Playground, così come il suo lavoro su firmware 1.76.

- XorLoser – Dimensioni e intestazioni di file per i dump dei moduli.

- Maxton – Assistenza nella comprensione del miglior exploit e del dumping del modulo.

- Red-EyeX32 – Assistenza nello sviluppo.

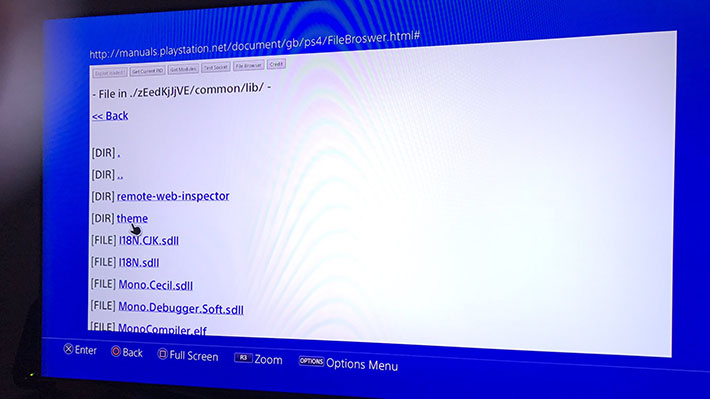

Il developer ha condiviso un link, ora l’exploit caricato sul server può essere raggiunto attraverso il browser web della Playstation 4.

Here you guys go saves you downloading it using it locally https://t.co/N7pO6jNVD0 thanks to @Johnsbell3 for hosting it on his server 😊😊

— Modz2014 (@modz2014) July 30, 2017

Intero codice sorgente e script possono essere scaricati dalla repository ufficiale di modz2014.

![[Scena Xbox] Rilasciato RetroPass v1.12.0](https://www.biteyourconsole.net/wp-content/uploads/RetroPass-238x178.webp)

![[Scena DS] Rilasciato ColecoDS Phoenix-Edition v9.7](https://www.biteyourconsole.net/wp-content/uploads/ColecoDS-238x178.webp)

![[Scena Xbox] Rilasciato RetroPass v1.12.0](https://www.biteyourconsole.net/wp-content/uploads/RetroPass-100x75.webp)

![[Scena DS] Rilasciato ColecoDS Phoenix-Edition v9.7](https://www.biteyourconsole.net/wp-content/uploads/ColecoDS-100x75.webp)

![[Scena PC] Final Fantasy III presto in arrivo su steam](https://www.biteyourconsole.net/wp-content/uploads/image_320004_fit_480.png)

Questo cosa consente di fare ?

PS4 Playground solitamente permette di svolgere diverse funzioni, come ad esempio caricare Linux, eseguire codice non firmato, dumpare la memoria, visualizzare i file interni della console attraverso il File System, caricare moduli, socket e quant’altro

Naaaa

Bla bla bla

Tutto questo per sentirsi i Re dentro la ps4

Ci vogliono i CFW!

Ma senza un exploit non si può fare nulla giusto? oppure basta il webkitexplit di queroty “non sono sicuro che si scrivi così 😂”

Francesco se si visita questa pagina https://wormincorporated.tk/playground/# con la play percaso lo fa in automatico?

l’exploit è ospitato sul server web, in tal caso non c’è bisogno di utilizzare XAMPP e lo script in Python

Scusa sai se è permanente? mi piacerebbe molto provare ma farei solo dei casini meglio aspettare una guida o qualcosa un po’ più alla mano .

Notte a tutti

Quindi in teoria tra poco dovrebbe uscire fuori qualcosina per il 3.55??

Si ma nulla di quanto già possibile su firmware 1.76

Inutile continuare a scrivere false speranze in qua e là, fino al 2018 non uscirà nulla gente non illudetevi.