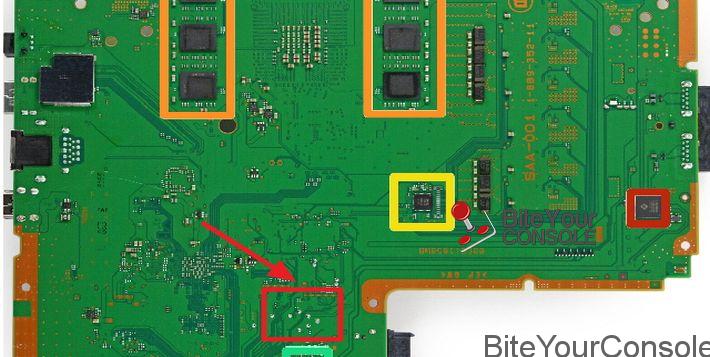

Il developer e hacker spagnolo Jaicrab ha fatto una scoperta eccezionale, la presenza di due porte UART sulla scheda SAA-001 della Playstation 4.

Una di queste due porte UART (Universal Asynchronous Receiver/Transmitter) viene utilizzata dal sistema operativo, e dovrebbe in qualche modo mostrare il caricamento del sistema insieme al suo kernel.

L’altra porta scoperta ha a che fare con il processore Mediacon CXD90025G e sostanzialmente ricorda da vicino la porta UART Syscon della Playstation 3.

Entrambe le porte effettuano una connessione all’adattatore RS232 TTL a 3.3v, vi basterà utilizzare un Raspberry Pi al fine di piratare Bus o attraverso una qualsiasi scheda USBtoSerial.

Avrete dunque bisogno di saldare solo tre fili, RX, TX e GND, e la configurazione è la stessa per entrambi: 115200, n, 8,1.

Approssimativamente tradotto dalla lingua spagnola

Console UART0

Viene utilizzato dal sistema per mostrare il processo di carica registrando gli eventi del nucleo, come una connessione USB può essere nuovamente connesso o azionando lo spegnimento ACPI. Tutto va a riflesso. Ma Sony ha cercato di lasciarla inutilizzata.

La porta trasmette dati attraverso la porta stessa. Ma tutti i caratteri originali sono sostituiti da 0x20. Nel carattere “spazio” noi possiamo vedere solo come si muove il cursore, mentre il kernel mostra l’evento. (è inutile).

La console riflette l’ECO di ciò che gli viene inviato. Il sistema riceve i comandi dalla porta, ma lo sviluppatore Jaicrab non è sicuro di ignorarlo. Sembra che il sistema indica all’ECO ciò che gli viene inviato e questo è un buon segno.

Console Mediacon

La console accetta comandi come è successo con la Playstation 3. Il sistema di comando e di hash è lo stesso. La somma di tutti i byte e l’applicazione e 0xFF. Aggiunge byte esadecimali dopo il comando.

Ad esempio ErrLog: CB. Se si ascolta la porta e alimentiamo il sistema sembra che dopo circa 10 secondi appaia il seguente messaggio a schermo … “OK 00000000: 3A” …Questo secondo il psdevwiki significa “con alimentazione (in stand-by)”.

Attualmente altri comandi provenienti dalla Playstation 3 sembrano non funzionare, tranne appunto il comando ErrLog.

Ho scoperto una risposta:

*NG E0000004:4E Bad Checksum

*NG F0000006:51 Command no found

*NG F0000001:4C Incorrect argument

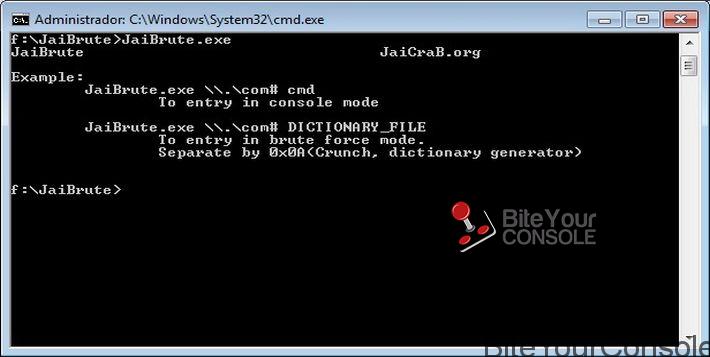

Ho progettato un programma di forza bruta per trovare i comandi supportati. Può essere utilizzata in modalità console o in modalità dizionario. I dizionari possono essere generati con il “crunch”.

Questo programma invia 800 comandi al minuto sul Mediacon e registra solo le diverse risposte differenti a “NG F0000006:51”. Il nostro interesse è scoprire tutti i comandi.

Download: JaiBrute v1

MD5: F7A7E0F970D5E86EF110D2D4FF0ED1B1

![[Scena PSP] Rilasciato Aiseirigh v0.1 – Il nuovo strumento universale per riparare qualsiasi PSP](https://www.biteyourconsole.net/wp-content/uploads/PSPUnbrick-1-238x178.webp)

![[Scena PSP] Rilasciato Aiseirigh v0.1 – Il nuovo strumento universale per riparare qualsiasi PSP](https://www.biteyourconsole.net/wp-content/uploads/PSPUnbrick-1-100x75.webp)

![[Scena PS Vita] Rilasciato HexLauncher Custom v0.9.1 hotfix](https://www.biteyourconsole.net/wp-content/uploads/VitaHex.jpg)

![[Scena PS Vita] Rilasciato Worlds Hardest Game Vita v01.00](https://www.biteyourconsole.net/wp-content/uploads/WorldHardestGame-100x75.webp)

kekko ci puoi tradurre a cosa può giovare nella scena ps4?

Semplice , alla modifica….

Bé la porta seriale con i log di sistema è sempre comoda, ma la seconda è di sicuro la più interessante. La possibilità di mandare comandi al chip responsabile del controllo del lettore bluray, porte usb, hard disk, le varie periferiche per la connessione ad internet e in generale, la flash della ps4, sembra promettente. Naturalmente non mi aspetto una modifica di qualcosa in un mese o qualcosa del genere, ma pur sempre rimane interessante 😛

Peccato che la porta di sistema con i log spedisca solamente spazi durante la trasmissione. Oh beh

potrebbe essere una mod tipo dongle e derivati o attraverso firware?

Crediamo sia ancora prematuro parlare di una possibile modifica, ma almeno per come la penso io non ci saranno più modifiche software né su PS3 né tanto meno su PS4

come la vedo io in informatica si può fare di tutto basta avere le capacità,e di persone ce ne sono ,il problema è come sottrarsi alle ritorsioni legali e visto che chi fa queste cose lo fa gratis ci pensa 33 volte prima di divulgare i propri successi.io penso che sia fattile qualsiasi tipo di mod su qualunque console solo che la gente ha paura di essere portata in tribunale con conseguente risarcimento

Infatti ti quoto. La verità è che dal caso Gehot nessun hacket ha fatto più nulla. Forse sarò pessimista ma secondo me nn uscirà nessuna mod. E nemmeno c4eva farà niente sulla one.

beh non vedo dove sia il problema dato che esiste l’anonimato…

Un hacker nn accetta l’anonimato vuole il nome e mi sembra anche giusto. Togliendo il nome con denunce, processi, accuse ecc ecc l’hacker si sente nessuno.

pero’ se fanno una scheda tipo ode non è gratis e comunque lo bloccherebbero col primo aggiornamento

quello a cui si potrebbe arrivare è qualcosa di simile al buon vecchio JTAG o al piú recente RGH. Mandare il chip in overflow e magari captare il momento in cui iniettare i codici giusti. i boxari sanno di cosa sto parlando

I boxari sanno di cosa stai parlando, tu invece mi sa proprio di no..

I boooxxaaariiiii un altro beniamix??

non volevo essere offensivo. 🙂 rettifico con “i possessori di xbox”

tempo al tempo usciranno anche per questa generazione di console.

che discorsi ovvio…