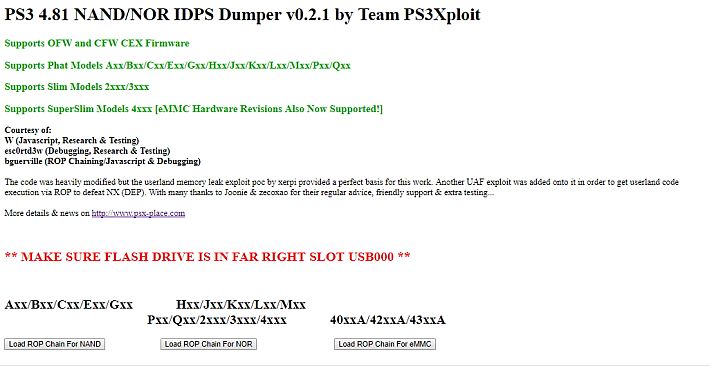

Dopo una prima edizione AfterLeak rilasciata per la fuga di una versione preliminare di PS3 NAND/NOR IDPS Dumper, il developer esc0rtd3w insieme al suo team ha pubblicato un primo aggiornamento andando così ad introdurre il supporto per i modelli 4xxx (SuperSlim) e firmware 4.82 [new!!].

PS3 NAND/NOR IDPS Dumper può essere paragonato al Proxy IDPStealer sviluppato dal developer Flatz verso la fine del 2014 per agevolare quanto più possibile l’utilizzo dell’exploit PS3Xport pubblicato a quei tempi da Kakaroto.

Sony aveva patchato la falla utilizzata dal proxy andando a spostare l’IDPS in un altro punto non meglio specificato del sistema, molti sostengono che si trovi all’interno del file archive2.dat, impossibile da decriptare senza appunto l’IDPS.

Questa nuova versione è stata testata utilizzando anche altri server HTTP, come ad esempio MiniWeb e XAMPP, anche se preferisco di gran lunga la versione portatile di HFS ~ HTTP File Server.

[stextbox id=’info’]Nota: Si consiglia di eseguire tutte le operazioni come amministratore.[/stextbox]

Su Windows installare Python e Capstone, in alternativa potrebbe andare bene anche un qualsiasi altro server HTTP come MiniWeb, XAMPP oppure HFS ~ HTTP File Server

Su Linux invece installare Python per la distribuzione utilizzando comandi apt-get, yum e simili, lanciare lo script eseguibile utilizzando chmod a+x server.py o chmod 775 server.py o chmod 777 server.py ed eseguire infine lo script python utilizzando il comando /usr/bin/python $exploitFolder/server.py o ./server.py.

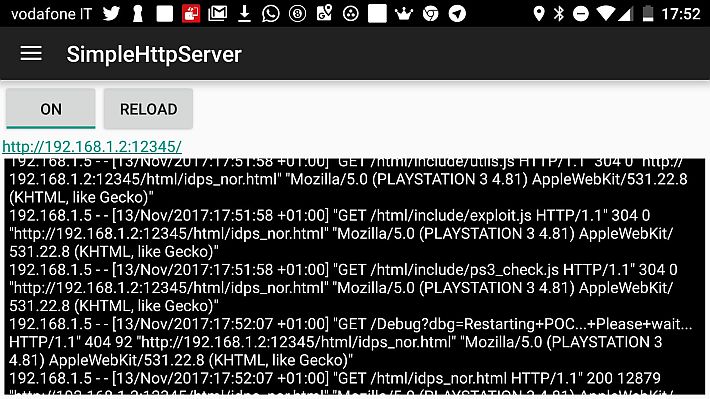

Aggiornamento su Android: (istruzioni da No0bZiLLa)

Volendo è possibile utilizzare uno dei tanti server http presenti sui dispositivi Android e iOS, No0bZiLLa ha testato l’app Simple HTTP Server, caricando la cartella HTML e index.html sullo smartphone e puntando l’app sul server che contiene i file.

Esecuzione

- Se si sceglie di eseguire il server HTTP attraverso Python, su Windows lanciare

windows.batmentre da Linux lanciarelinux.sh.

Changelog v0.2.1a

- Aggiunto supporto eMMC SuperSlim (CECH-40xxA, CECH-42xxA, CECH-43xxA).

- Misc Tweaks su Exploit.

- Corretto un piccolo typo su index.html indicato da @Turranius.

Changelog v0.2.3

- Aggiunto supporto per firmware 4.82.

- Rimossi tutti i requisiti extra come JQuery ..

- Rimossa la necessità di riposizionare le stringhe per migliorare il processo di ricerca della memoria iniziale e i tempi di trigger generali.

Consigli per l’uso

- Provare ad utilizzare una connessione LAN o una connessione Wi-Fi solida durante l’exploit. Un segnale debole potrebbe causare problemi.

- Se l’exploit richiede più di 5 minuti, provare a ricaricare la pagina, il browser o riavviare la console e riprovare.

- Se si utilizza una connessione LAN e si verificano problemi di rete, assicuratevi di aver collegato correttamente i cavi al router.

Download: PS3_idps_dumper-v0.2.3-PS3XPloit [4.81]

Download: PS3_idps_dumper-v0.2.3-PS3XPloit [4.82]

![[Scena PS3] Rilasciato RouLette’s Launcher Version v1.5](https://www.biteyourconsole.net/wp-content/uploads/RouLetteVshMenu1-100x75.jpg)

Non funziona per niente!più di mezz’ora ad aspettare! continui riavvi del poc

Anch’io ho avuto il tuo stesso problema,ho aspettato per più di tre ore! Poi ho provato tramite server android e al secondo tentativo ci sono riuscito….quindi il mio consiglio è di provare l’app simple http server

Provare ad aprire le porte 8080 sul router